Web Application Firewall

Ständiger Schutz, der SQLi, XSS und CSRF blockiert; deckt die OWASP Top 10 und Exploits ab; sichert Sitzungen/Cookies mit Echtzeit-Zero-Day-Schutz.

Ihr Schutzschild gegen bekannte und unbekannte Angriffe

Statt sich nur auf klassische Methoden wie IP-Blocking oder Signaturerkennung zu verlassen, profitieren Sie von einem intelligenten Schutzkonzept: Verdächtige Inhalte werden in Echtzeit analysiert, Zugriffe gezielt gesteuert und gefährliche Eingaben sofort blockiert. Ob Account-Takeover-Versuche, Zero-Day-Exploits oder schädliche Nutzerdaten – verlassen Sie sich darauf, dass Ihre Anwendungen jederzeit effektiv geschützt sind.

Webanwendungen sind die Achillesferse vieler Verteidigungsmaßnahmen

-

40%

aller Cyberangriffe zielen direkt auf Webanwendungen.

-

86%

aller Webanwendungen enthalten mindestens eine Schwachstelle.

-

96%

aller Angriffe auf Webanwendungen können mit WAF-Regeln verhindert werden.

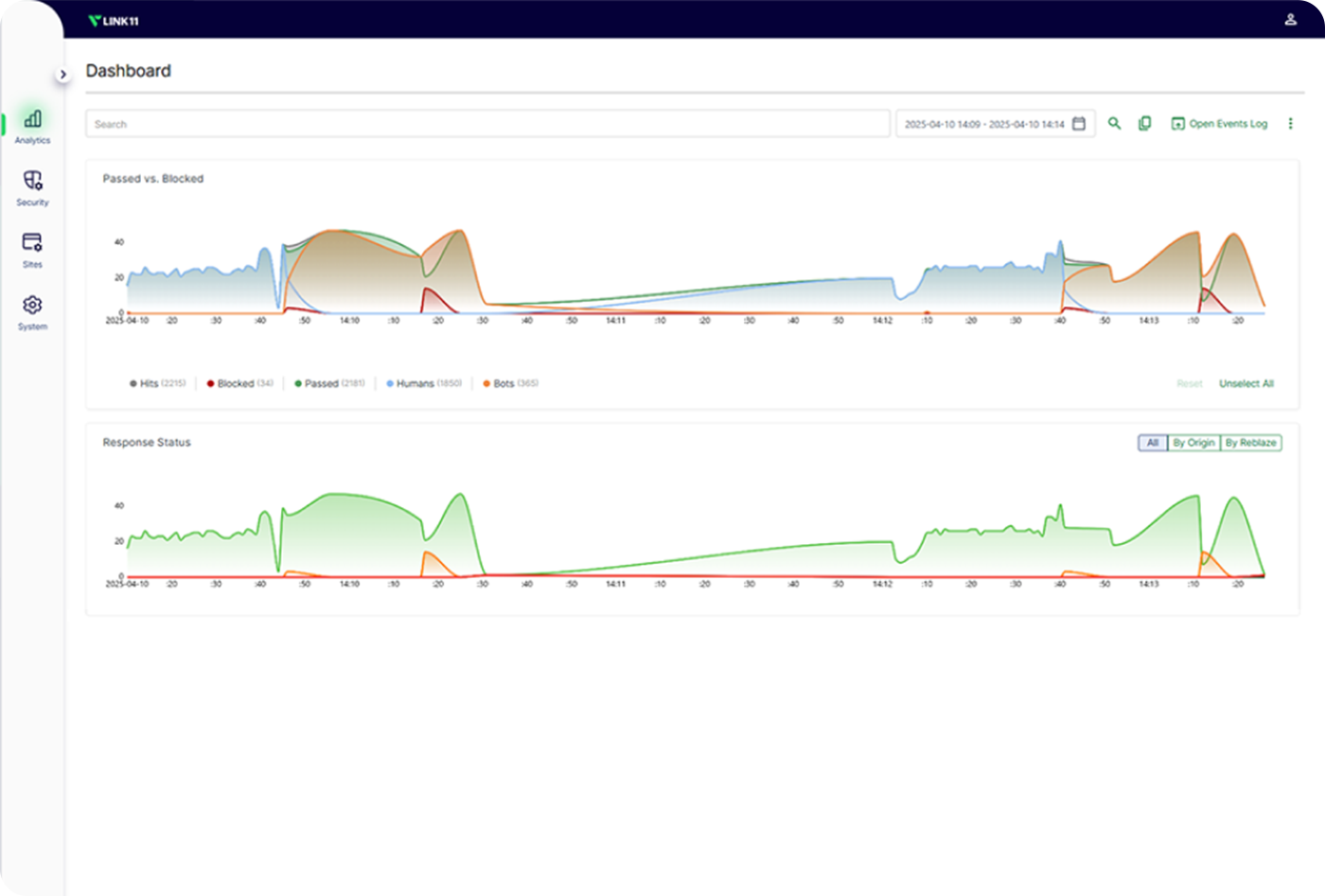

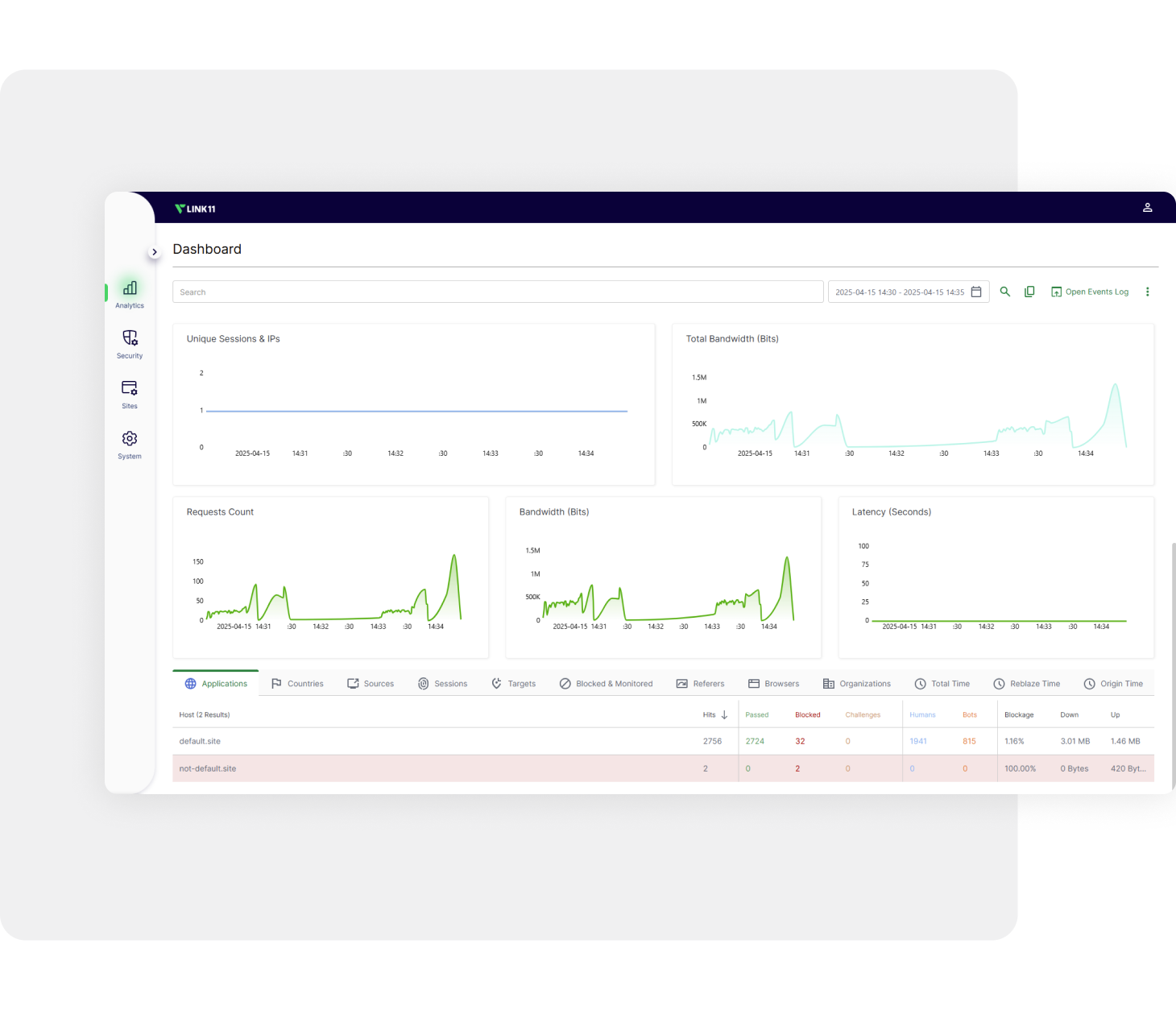

Rundumschutz in Echtzeit – Flexibel, adaptiv und präzise gegen Bedrohungen

-

Umfassender Bedrohungsschutz

Schützen Sie Webanwendungen umfassend vor den OWASP Top 10 – den weltweit kritischsten Sicherheitsrisiken – sowie vor einer Vielzahl weiterer gängiger Angriffsvektoren. Eine leistungsstarke Kombination aus präziser Signaturerkennung und intelligenter heuristischer Analyse identifiziert Bedrohungen zuverlässig und blockiert sie in Echtzeit.

-

Sofort einsatzbereit

Dank des vorkonfigurierten Regelwerks und Signaturen erhalten Sie sofortigen Schutz, ohne kostbare Zeit in komplexe Einrichtung oder langwierige Feinabstimmung investieren zu müssen. Die Lösung ist direkt einsatzbereit und wehrt Bedrohungen in Echtzeit ab , damit Sie sich voll auf Ihr Kerngeschäft konzentrieren können.

-

Adaptive Sicherheit

Dank regelmäßige Signature-Updates bleibt Ihr Schutz stets auf dem neuesten Stand. Neue Bedrohungen und Angriffsmethoden werden kontinuierlich analysiert, und die Abwehrmechanismen werden automatisch angepasst. So entwickelt sich Ihre Sicherheitsinfrastruktur permanent weiter – ohne zusätzlichen Aufwand für Sie.

-

Flexible Policy-Kontrolle

Mit granularen Richtlinien (ACLs) und individuell anpassbaren Regeln haben Administratoren die volle Kontrolle über Sicherheitsrichtlinien. So können Sie den Schutz präzise auf die Anforderungen einzelner Anwendungen abstimmen, z.B. vom gezielten Zulassen vertrauenswürdiger Quellen bis zum Blockieren verdächtiger Aktivitäten.

-

Zero-Day-Schutz

Durch gezieltes Application-Whitelisting und einer präzisen Validierung wird schädlicher Datenverkehr bereits gestoppt, bevor überhaupt Signatures verfügbar sind. Mit dieser proaktiven Strategie sind Ihre Applikationen selbst gegen völlig neue, noch unbekannte Angriffsmethoden geschützt und gewährleisten eine konstante Verfügbarkeit.

-

Nachollziehbare False Positives

Die ausgereifte Erkennungslogik unterscheidet präzise zwischen echten Bedrohungen und normalem Benutzerverhalten. Dies reduziert Fehlalarme, während legitime Nutzer davon nicht betroffen sind. Das Ergebnis: ein Höchstmaß an Sicherheit, ohne die Nutzerfreundlichkeit oder die Performance Ihrer Services zu beeinträchtigen.

Stoppen Sie Bedrohungen, bevor sie Schaden anrichten

Wir überwachen kontinuierlich das Internet nach neuen Schwachstellen und Bedrohungen. Wird eine neue Gefahr erkannt, wird Ihre Plattform automatisch mit der passenden Schutzmaßnahme aktualisiert – schnell, zuverlässig und ohne Ihr Zutun.

Application Whitelisting

Zero-Day-Exploits werden erfolgreich blockiert, da nur Verkehr zugelassen wird, der exakt definierten, fein abgestimmten Regeln der Anwendung entspricht. So wird es für Angreifer praktisch unmöglich, schädlichen Code einzuschleusen.

Präzise Werkzeuge für Administratoren

Behalten Sie die volle Kontrolle über Ihren Datenverkehr. Mit unserer einzigartigen Access-Control-Technologie können Sie gezielt bestimmen, aus welchen Ländern, Städten, Netzwerken, Unternehmen, Anonymisierungsdiensten oder Cloud- und Rechenzentrumsumgebungen Zugriffe erlaubt oder blockiert werden.

Biometrische Analyse

Mit modernster biometrischer Analyse erkennt Link11 frühzeitig, wenn Angreifer Ihr System auskundschaften – etwa durch Penetrationstests, Reverse Engineering oder automatisierte Scans. Diese Aktivitäten werden automatisch gestoppt, bevor Schaden entsteht. So bleiben Ihre Anwendungen und Daten rundum geschützt – ohne dass Sie eingreifen müssen.