An einem scheinbar normalen Morgen im Homeoffice versuchen mehrere Mitarbeiter, sich wie gewohnt per VPN ins Firmennetz einzuloggen. Doch statt produktiv an Projekten zu arbeiten, werden sie von einer Fehlermeldung begrüßt: „Verbindung fehlgeschlagen“. Das VPN-Gateway des Unternehmens ist Opfer einer organisierten DDoS-Attacke geworden und der Remote-Zugang liegt komplett lahm. Doch was genau steckt hinter einem solchen Angriff? Welche Risiken birgt er für Unternehmen und wie kann man sich wirkungsvoll dagegen schützen?

Was ist eigentlich ein VPN?

Ein Virtual Private Network (VPN) ermöglicht es, Daten sicher über das Internet auszutauschen, als stünde man direkt im Büro. Während Privatnutzer VPNs häufig dazu einsetzen, ihre IP-Adresse zu verändern oder Georestriktionen zu umgehen, steht in Unternehmen der gesicherte Zugriff auf interne Ressourcen im Vordergrund. Sobald die Verbindung steht, erhält der Nutzer eine interne oder firmeneigene IP-Adresse, über die er nahtlos auf Fileshares, E-Mail-Server und Applikationen zugreifen kann.

Technisch betrachtet baut ein VPN-Client auf dem Endgerät des Nutzers eine „Peering-Session“ zu einem dedizierten VPN-Gateway im Rechenzentrum oder in der Cloud auf. Dieses Gateway – oft eine Firewall, ein spezialisierter Router oder ein virtueller Server – fungiert als Eingangstor zum internen Netz. Sämtlicher Traffic wird in einer verschlüsselten Verbindung übertragen, sodass Dritte nur unlesbare Daten beobachten, jedoch nicht den Inhalt.

Angreifbarkeit von VPN-Gateways

Der verschlüsselte Tunnel selbst ist kaum angreifbar – dieser ist ja nur eine logische Verbindungsschicht auf Basis von Protokollen wie IPSec oder SSL/TLS. Das eigentliche Ziel ist nicht der Tunnel, sondern der Endpunkt, an dem der Tunnel terminiert: das VPN-Gateway. Dieses Gateway, oft eine Firewall, ein spezialisierter Router oder ein virtueller Server, besitzt eine öffentliche IP-Adresse und stellt somit den einzigen sichtbaren Endpunkt eines Unternehmens dar. Es ist das öffentlich Sichtbare, das ins Internet ragt und geschützt werden muss.

Ein Angreifer, der eine DDoS-Attacke startet, zielt nicht auf den Tunnel selbst ab, sondern auf diese öffentliche IP-Adresse des Gateways. Sobald die Firewall oder der Load-Balancer unter der Flut von Anfragen zusammenbricht, brechen alle VPN-Sessions ab und die Remote-Arbeit kommt zum Erliegen. Es ist wichtig zu verstehen, dass VPN-Gateways oft auch Firewalls sind, was sie zu einem kritischen Punkt in der Netzwerkinfrastruktur macht. Aus diesem Grund ist es so wichtig, diese zu schützen

Die Mechanik eines DDoS-Angriffs auf VPNs

Distributed Denial-of-Service (DDoS)-Angriffe versuchen ihr Ziel mit massenhaften Anfragen zu überfluten, dafür nutzen sie beispielsweise große Botnetze. Bei einem Angriff auf ein VPN-Gateway kombinieren Cyberkriminelle oft verschiedene Techniken. Volumetrische Floods wie UDP- oder ICMP-Stöße verstopfen die Bandbreite, Protokoll-Exhaustion-Angriffe (z. B. SYN- oder SSL-Handshake-Floods) erschöpfen Ressourcen wie Session-Tabellen oder CPU-Zyklen und feinere Anwendungsangriffe können direkt Lücken im VPN-Stack ausnutzen.

Das Ergebnis ist immer dasselbe: Die Infrastruktur kann legitime Verbindungen nicht mehr bearbeiten und stellt den Dienst ein. Gleichzeitig bleibt der Angreifer weitgehend anonym, weil er ja nur die IP des Gateways trifft – nicht die der einzelnen Endgeräte.

Wenn ein Cyberangriff das Überleben der Firma bedroht

Wenn das VPN-Gateway ausfällt, sind in der Regel alle Mitarbeiter außerhalb des Firmengeländes betroffen. Sie können weder E-Mails abrufen noch auf geschützte Anwendungen zugreifen. Die Folge ist ein unmittelbarer Produktivitätseinbruch. Mit jeder Ausfallminute gehen Stunden- oder sogar Tagessätze verloren, und in Branchen mit Service-Level-Agreements (SLAs) drohen Vertragsstrafen. Die finanziellen Auswirkungen können erheblich sein, einschließlich verlorener Umsätze, direkter Kosten für die Wiederherstellung und potenzieller Reputationsschäden.

Der interne Support wird mit einer Flut von Helpdesk-Tickets überschwemmt, während er selbst kaum Abhilfe schaffen kann – schließlich ist die Angriffsfläche außerhalb der ihm direkt zugänglichen Infrastruktur. Besonders brisant wird es, wenn auch Führungskräfte betroffen sind: Sobald das Management den Ausfall bemerkt, steigt der Eskalationsdruck erheblich. Die Tatsache, dass Mitarbeiter sich nicht einloggen können, führt zu einer Situation, in der eine Firma mit hohem Homeoffice-Anteil fast komplett arbeitsunfähig ist.

Risiken und Nebenwirkungen

Ein erfolgreicher DDoS-Angriff kann nicht nur zu unmittelbaren Ausfallzeiten führen, sondern auch als Ablenkung für weiterführende Attacken dienen. Während das IT-Team mit der Wiederherstellung des VPN-Zugangs beschäftigt ist, versuchen Angreifer möglicherweise parallel, Zugangsdaten zu erbeuten oder Schadsoftware einzuschleusen.

Darüber hinaus kann ein solcher Vorfall das Vertrauen Ihrer Mitarbeitenden in die IT-Abteilung untergraben und die allgemeine Wahrnehmung der IT-Sicherheit im Unternehmen schwächen. Wenn Remote-Arbeit an sich hinterfragt wird, wirkt sich das auch auf die Mitarbeiterzufriedenheit aus.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Wie können Firmen sich schützen?

Einzelne Firewalls sind gegen großvolumige DDoS-Angriffe häufig machtlos, da sie dafür nicht ausgelegt sind. Ein wirksamer Schutz setzt deshalb auf mehrere Ebenen:

Vorgelagerte DDoS-Mitigation

Spezialisierte Systeme, ob cloud-basiert oder On-Premise, werden dem VPN-Gateway vorgeschaltet. Sie analysieren den Traffic, um schädliche Pakete herauszufiltern, bevor sie die Firewall erreichen. Eine „Firewall-as-a-Service“ (FWaaS) ist eine cloud-basierte Lösung, die ebenfalls DDoS-Schutz beinhalten kann.

Dynamische Routing-Techniken

Methoden wie Remotely Triggered Black Hole Filtering (RTBH) oder BGP FlowSpec erlauben es, bösartigen Traffic in Echtzeit in ein „Black Hole“ zu leiten oder spezifische Filterregeln im Netzwerk zu verteilen. So bleibt legitimer Traffic ungestört, während der Angriff isoliert wird.

Georedundanz und Anycast

Indem Sie Ihr VPN-Gateway über mehrere Standorte – etwa Frankfurt und New York – verteilen und Anycast-Routen nutzen, stellen Sie sicher, dass VPN-Klienten stets mit dem nächstgelegenen und gesunden Gateway verbunden werden. Ein Ausfall an einem Standort führt so nicht zum Totalausfall.

Strenge Zugangskontrollen

IP-Whitelistings für bekannte, interne Netzwerke und Multi-Faktor-Authentifizierung (MFA) verringern die Angriffsfläche zusätzlich. Öffnen Sie nur die absolut notwendigen Ports und Protokolle, um potenziellen Angreifern bereits strukturelle Hürden aufzubauen.

Kontinuierliches Monitoring und Tests

Realistische Traffic-Baselines und Echtzeit-Analysen helfen, Anomalien früh zu erkennen. Regelmäßige DDoS-Simulationen und Failover-Übungen verifizieren, dass die Schutzmechanismen im Ernstfall auch wirklich greifen – lange bevor es zu einem realen Angriff kommt.

Infrastrukturschutz

Schutz der Infrastruktur, die das VPN-Gateway hostet (Server, Router, Firewall).

DDoS-Angriffe auf VPNs: Erkennen, Verhindern, Schützen

In einer Welt, in der Remote-Arbeit zum Standard geworden ist, stellen DDoS-Angriffe auf VPN-Gateways eine ernsthafte Bedrohung dar. Während der Tunnel selbst verschlüsselt und sicher bleibt, bleibt das sichtbare Einfallstor – das VPN-Gateway – das am stärksten gefährdete Element. Nur durch eine mehrschichtige Verteidigung aus vorgelagerten DDoS-Mitigation-Diensten, redundanten Gateways, dynamischen Routing-Techniken, strikten Zugangskontrollen und permanentem Monitoring können Sie garantieren, dass Ihre Mitarbeiter auch an einem unscheinbaren Morgen sicher und zuverlässig arbeiten können – selbst, wenn die Angreifer alles daransetzen, genau das zu verhindern.

Bei Link11 bekommen Sie einen umfassenden DDoS-Schutz, der Sie vor vielen DDoS-Angriffsmethoden effizient schützt. Möchten Sie mehr erfahren? Kontaktieren Sie unsere Security-Experten persönlich.

Wenn Sie 10 Sicherheitsexperten die obige Frage stellen, erhalten Sie 12 verschiedene Antworten. Jede dieser Antworten mag eine Berechtigung haben, aber was für Sie persönlich richtig ist, hängt davon ab, wie viel Risiko Sie selbst eingehen möchten. Das richtige Maß an Schutz gleicht das Risiko aus, das Ihre Organisation bereit ist zu tragen, und diese Antwort muss aus Ihrer Organisation und vom Managementteam kommen, nicht von den IT-, Betriebs- oder Sicherheitsteams.

Durch die Einführung von Risikomanagementrichtlinien erhalten Sie eine sich weiterentwickelnde und umfassende Analyse der Stärken und Schwächen der Sicherheitslage Ihres Unternehmens und wo Ihre Schwachstellen in der aktuellen Bedrohungslandschaft liegen. Mit einem Risikomanagementprogramm können Sie stattdessen fragen: „Welchen Schutz benötige ich, um diese Systeme vor diesen Bedrohungen zu schützen?“, was zu einer viel konsistenteren Antwort führt.

Erstellen eines Risikomanagementprogramms

Ein Risikomanagementprogramm wird zwar von der Informationstechnologie beeinflusst und letztendlich umgesetzt, ist aber in Wirklichkeit eine klassische Managementrichtlinie. Als Richtlinie ist es ratsam, das Programm in Bezug auf Ziele, Strategie und Vorgaben zu definieren und keine spezifischen Technologien, Methoden oder Implementierungen vorzuschreiben. Durch die Trennung von Ziel und Umsetzung schaffen Sie einen viel flexibleren Prozess, der sich schnell an neue Technologien und Bedrohungen anpassen kann. Schließlich ist es fast immer schneller, eine neue Technologie einzuführen, als eine Unternehmensrichtlinie zu ändern UND eine neue Technologie einzuführen.

Zusammenfassung

Die Zusammenfassung dient dazu, dass Leser auf einen Blick feststellen können, ob und warum die Richtlinien in einer bestimmten Situation gelten. Sie sollte prägnant sein und drei Hauptpunkte abdecken: Warum das Programm erforderlich ist, welche Organisationseinheiten dem Programm unterliegen und welche Ergebnisse von einem erfolgreichen Programm erwartet werden. Diese drei Punkte werden im Allgemeinen als Zweck, Umfang und Hauptziele bezeichnet.

- Zweck: Definieren Sie den Zweck des Programms zum Management von Cybersicherheitsrisiken, einschließlich seiner Bedeutung für den Schutz der Vermögenswerte, des Rufs und der betrieblichen Integrität der Organisation.

- Umfang: Skizzieren Sie den Umfang des Programms (z. B. alle internen Netzwerke, Anwendungen, Cloud-Infrastruktur, Mitarbeiterendpunkte).

- Hauptziele: Gewährleistung der Geschäftskontinuität, Schutz sensibler Daten, Verwaltung von Compliance-Anforderungen und Minderung von Risiken durch interne und externe Bedrohungen.

Governance und Führung

Wie bereits erwähnt, geht es beim Risikomanagementprogramm in erster Linie um die Umsetzung von Richtlinien, da ein erfolgreiches Risikomanagementprogramm von der Führung vorangetrieben werden muss. Die Richtlinie sollte spezifische Rollen und Verantwortlichkeiten für die Erstellung und Pflege, sowie die Umsetzung und die regelmäßige Überprüfung des Programms festlegen.

- Cybersicherheit-Führung: Legen Sie Rollen wie Chief Information Security Officer (CISO) oder Cybersicherheitsdirektor fest, um die Risikomanagement-Initiative zu leiten.

- Risikomanagementausschuss: Richten Sie ein abteilungsübergreifendes Team (IT, Recht, Betrieb und Risiko) ein, das die Umsetzung der Cybersicherheitsstrategie überwacht.

- Richtlinien und Verfahren: Entwickeln Sie Cybersicherheitsrichtlinien, einschließlich Reaktionsplänen für Vorfälle, Datenschutzprotokollen und Benutzerzugriffskontrolle.

Risikobewertung und Bedrohungsidentifizierung

Nach der Definition von „Warum“ und „Wer“ sollte im nächsten Abschnitt der Risikomanagementrichtlinie definiert werden, „Was“ vor „welchen“ Bedrohungen geschützt werden soll. Diese Fragen werden manchmal als Bestandsaufnahme von Vermögenswerten und Bedrohungen bezeichnet. Ihr Vermögensbestand kann Hardware, Software, Prozesse und sogar Personal umfassen, das für den erfolgreichen Betrieb der Organisation von entscheidender Bedeutung ist. Wie oben erwähnt, sollten die Einzelheiten dieser Liste in separaten Dokumenten enthalten sein. Die Richtlinie sollte den Zweck, den Umfang und die erforderlichen Informationen für jedes dieser Bestände definieren.

- Vermögensidentifizierung: Erstellen Sie ein Verzeichnis der kritischen Vermögenswerte (Daten, Systeme, Anwendungen und Infrastruktur).

- Bedrohungslandschaft: Identifizieren Sie häufige Cybersicherheitsbedrohungen, wie z. B.:

- DDoS-Angriffe: Distributed Denial-of-Services, die auf die Netzwerkverfügbarkeit abzielen.

- Malware: Viren, Ransomware, Trojaner und Spyware.

- Phishing und Social Engineering: Versuche, Mitarbeiter zur Offenlegung sensibler Informationen zu verleiten.

- Insider-Bedrohungen: Risiken durch Mitarbeiter oder Auftragnehmer, die absichtlich oder unabsichtlich Daten preisgeben.

- Advanced Persistent Threats (APTs): Lang anhaltende, gezielte Angriffe, die darauf abzielen, geistiges Eigentum oder andere wertvolle Daten zu stehlen.

- Datenpannen: Unbefugter Zugriff auf personenbezogene oder sensible Daten.

- Schwachstellen in Software/Hardware: Bekannte Schwachstellen in Anwendungen, Betriebssystemen oder IoT-Geräten.

- Bedrohungsmodellierung: Verwenden Sie Tools wie das MITRE ATT&CK-Framework, um verschiedene Angriffstechniken zu kategorisieren und zu modellieren.

Risikoanalyse und -bewertung

Mit den oben definierten Bestands- und Bedrohungsinventaren müssen Sie regelmäßige Risikoanalysen durchführen. Dies ist keine einmalige Aufgabe, und die Durchführung der Risikoanalyse wird zu Dokumenten führen, die außerhalb der Risikomanagementrichtlinie liegen. Innerhalb der Richtlinie sollten Sie die Häufigkeit dieser Analysen sowie einen konsistenten Analyserahmen klar formulieren.

- Wahrscheinlichkeits- und Folgenabschätzung:

- Wahrscheinlichkeit: Bewerten Sie die Wahrscheinlichkeit des Auftretens verschiedener Bedrohungen (niedrig, mittel, hoch).

- Auswirkungen: Bewerten Sie die potenziellen Auswirkungen auf die Organisation (finanzielle Verluste, Rufschädigung, Betriebsunterbrechung).

- Risikomatrix: Erstellen Sie eine Risikomatrix, die Bedrohungen nach Wahrscheinlichkeit und Auswirkungen kategorisiert und bei der Priorisierung hilft, welche Risiken eine sofortige Aufmerksamkeit erfordern.

Darüber hinaus sollten Sie Verfahren für eine regelmäßige proaktive Bewertung Ihrer Sicherheitslage zur kontinuierlichen Verbesserung einrichten und potenzielle Schwachstellen aufdecken, bevor sie ausgenutzt werden.

- Schwachstellenbewertung: Führen Sie regelmäßige Schwachstellen-Scans und Penetrationstests durch, um Lücken in der Verteidigung zu identifizieren.

Kontaktieren Sie unsere Experten und erfahren Sie, wie Ihr Geschäft mit einer automatisierten Sicherheitslösung geschützt werden kann.

Strategien zur Risikominderung

Welche spezifischen Bedrohungen Strategien zur Risikominderung erfordern, ergibt sich wahrscheinlich als natürliches Nebenprodukt sowohl der oben genannten Risikoanalyse als auch aller anwendbaren regulatorischen Anforderungen (PCI-DSS, DSGVO usw.). Zumindest sollten Sie wahrscheinlich eine Anforderung für die Organisation einführen, aktuelle Strategien für Folgendes zu entwickeln:

- DDoS-Schutz:

- Implementieren Sie eine Filterung und Ratenbegrenzung des Datenverkehrs, um bösartigen Datenverkehr zu blockieren.

- Verwenden Sie ein Content Delivery Network (CDN) oder einen cloudbasierten DDoS-Schutz.

- Erstellen Sie einen Reaktionsplan für Vorfälle, der speziell auf DDoS-Attacken zugeschnitten ist und Kommunikationsprotokolle und Eskalationsverfahren umfasst.

- Endpoint Security:

- Setzen Sie Endpoint Protection Platforms (EPP) ein, um Geräte vor Malware und Viren zu schützen.

- Regelmäßige Patches und Updates zur Behebung bekannter Software-Schwachstellen.

- Network Security:

- Verwenden Sie Firewalls, Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS).

- Implementieren Sie ein oder mehrere sichere virtuelle private Netzwerke (VPNs) für den Fernzugriff.

- Trennen Sie sensible Systeme durch Netzwerksegmentierung, um die Auswirkungen von Angriffen zu begrenzen.

- E-Mail-Sicherheit:

- Implementieren Sie Spam-Filter, E-Mail-Authentifizierung (DMARC, SPF, DKIM) und schulen Sie Mitarbeiter in Phishing-Risiken.

- Verwenden Sie die Multi-Faktor-Authentifizierung (MFA) für E-Mails und kritische Anwendungen.

- Zugriffsverwaltung:

- Verwenden Sie die rollenbasierte Zugriffskontrolle (RBAC), um den Datenzugriff auf autorisiertes Personal zu beschränken.

- Überprüfen Sie regelmäßig die Zugriffsrechte und entfernen Sie inaktive Benutzer umgehend.

- Setzen Sie MFA für kritische Systeme und Daten durch.

Reaktion auf Vorfälle und Wiederherstellung

Mehr als jedes andere Dokument, das aus dem Risikomanagementprogramm hervorgeht, sollte ein Plan zur Reaktion auf Vorfälle (Incident Response Plan, IRP) kontinuierlich aktualisiert werden. Zusätzlich zur regelmäßigen Überprüfung und Aktualisierung sollte nach jedem Vorfall eine Nachbesprechung stattfinden, bei der der IRP mit den gewonnenen Erkenntnissen aktualisiert wird. Der IRP ist kein einzelnes Dokument; es sollte einen allgemeinen IRP sowie einen spezifischen IRP für jede Bedrohung geben, die in der Risikobewertung als besonders markiert wurde. Es sollte auch die Anforderung bestehen, im Rahmen der Nachbesprechung zu Vorfällen einen IRP für alle neuen Bedrohungen zu erstellen.

- Incident Response Plan:

- Entwickeln Sie einen detaillierten Incident Response Plan (IRP) mit klaren Rollen und Verantwortlichkeiten.

- Definieren Sie spezifische Verfahren für den Umgang mit verschiedenen Arten von Angriffen, einschließlich DDoS, Datenverletzungen und Malware-Infektionen.

- Erstellen Sie ein Kommunikationsprotokoll für die Benachrichtigung von Interessengruppen, Mitarbeitern und Kunden.

- Business Continuity und Disaster Recovery (BC/DR):

- Stellen Sie sicher, dass Backup-Systeme vorhanden sind und regelmäßig getestet werden, um DDoS-Angriffe, Ransomware oder Datenlecks zu beheben.

- Entwickeln und testen Sie Pläne zur Aufrechterhaltung des Geschäftsbetriebs, um die Betriebsstabilität bei Cybervorfällen zu gewährleisten.

- Lessons Learned: Führen Sie nach jedem Sicherheitsvorfall eine Nachbesprechung durch, um verbesserungswürdige Bereiche zu ermitteln.

Überwachung und Erkennung

Effektive IT-Sicherheit ist kein einmaliges Unterfangen. Die Bedrohungslandschaft entwickelt sich ständig weiter, und kontinuierliche Überwachung und Früherkennung sind Schlüsselkomponenten für die Aufrechterhaltung einer starken Sicherheitslage. Die Risikomanagementrichtlinie sollte den Zweck, die Mindestanforderungen und die erwarteten Ergebnisse der Überwachungs- und Erkennungsmaßnahmen Ihrer Organisation darlegen. In der Regel umfasst dies:

- Security Information and Event Management (SIEM):

- Implementieren Sie eine SIEM-Lösung für die kontinuierliche Überwachung, Korrelation und Analyse von Sicherheitsereignissen im gesamten Netzwerk.

- Threat Hunting:

- Führen Sie regelmäßig proaktive Bedrohungsjagden durch, um potenzielle Bedrohungen zu erkennen, bevor sie eskalieren.

- Sicherheitsprüfungen:

- Planen Sie regelmäßige interne und externe Prüfungen, um die Wirksamkeit von Cybersicherheitsmaßnahmen zu bewerten.

- DDoS-Erkennung:

- Implementieren Sie Echtzeit-Überwachungstools zur Erkennung von DDoS-Angriffsmustern, wie z. B. ungewöhnliche Verkehrsspitzen oder fehlerhafte Pakete.

- Leistungskennzahlen: Definieren Sie Leistungskennzahlen (KPIs) für das Cybersicherheitsprogramm, z. B. Reaktions- und Wiederherstellungszeiten.

Konzentrieren Sie sich bei der Definition von Leistungskennzahlen auf Kennzahlen, die Sie beeinflussen können und die die gewünschte positive Verbesserung fördern. Beispiel: Die „Anzahl der Angriffe“ ist zwar eine verlockende Kennzahl, liegt jedoch außerhalb Ihrer Kontrolle (und ist daher kein Maß für Ihre Aktivitäten) und führt dazu, dass Vorfälle nicht gemeldet werden.

Schulung und Sensibilisierung

Mitarbeiterschulungen sind ein entscheidender Aspekt jeder Sicherheitsrichtlinie, und dies gilt insbesondere für Führungspositionen. Daher ist die Forderung nach Schulungen und Sicherheitsbewusstsein auf allen Ebenen der Organisation (nicht nur innerhalb der IT) ein entscheidender Bestandteil des Risikomanagementprogramms.

- Mitarbeiterschulung:

- Führen Sie regelmäßige Schulungen zur Erkennung von Phishing-E-Mails, sicheren Internetpraktiken und Social-Engineering-Taktiken durch.

- Führen Sie simulierte DDoS- und Cyberangriffsübungen durch, um die Mitarbeiter mit den Reaktionsprotokollen vertraut zu machen.

- Sicherheitsbewusstseinsprogramm: Entwickeln Sie ein kontinuierliches Programm, um die Mitarbeiter über neue Bedrohungen und bewährte Verfahren auf dem Laufenden zu halten.

- Sensibilisierung auf Vorstands- und Geschäftsführungsebene: Stellen Sie sicher, dass die Führungskräfte die Cyber-Risikolandschaft verstehen und in die Entscheidungsfindung auf hoher Ebene eingebunden sind.

Compliance und rechtliche Überlegungen

Während spezifische regulatorische Konformitäten in der Regel in der Zusammenfassung erwähnt werden, müssen sie in jedem nachfolgenden Abschnitt und in jedem nachfolgenden Dokument, das die Risikomanagementrichtlinie umfasst, ständig berücksichtigt werden. Ein wichtiger und oft übersehener Aspekt dabei ist außerdem die Aufrechterhaltung eines Programms zur Bewertung und Minderung von Risiken, die mit der Nutzung von Dienstleistungen Dritter verbunden sind, und die Sicherstellung, dass alle Drittverarbeiter die Vorschriften einhalten.

- Regulatorische Anforderungen: Stellen Sie sicher, dass das Cybersicherheitsprogramm den einschlägigen Vorschriften (DSGVO, HIPAA, CCPA, PCI-DSS) entspricht.

- Datenschutz: Entwickeln Sie Datenschutzrichtlinien, die den Datenschutzbestimmungen entsprechen, und stellen Sie sicher, dass sensible Informationen angemessen geschützt sind.

- Risikomanagement durch Dritte: Bewerten Sie die Cybersecurity von Drittanbietern und stellen Sie sicher, dass vertragliche Verpflichtungen in Bezug auf die Datensicherheit bestehen.

Das richtige Maß an Schutz

Ein solides Risikomanagementprogramm ist zwar kein leichtes Unterfangen, doch die Ergebnisse übertreffen die Anstrengungen, die für die Umsetzung und Aufrechterhaltung erforderlich sind, bei Weitem.

- Sie können schneller auf Bedrohungen reagieren und sich von ihnen erholen.

- Sie können sowohl die Risiko- als auch die Sicherheitskosten senken, indem Sie die Sicherheitsmaßnahmen auf die Bereiche konzentrieren, in denen sie am dringendsten benötigt werden.

- So haben Sie die Gewissheit, dass Ihre Sicherheitsmaßnahmen echte und messbare Ergebnisse erzielen.

Im Jahr 2024 wurden einige der bisher größten Angriffe registriert. Dazu gehören etwa der Mirai-Botnet-Angriff auf einen asiatischen Hosting-Provider mit über 2 Tbit/s und eine der größten bekannten DDoS-Attacken in Europa mit einer Größe von 1,4-Tbit/s, die Link11 vollständig abgewehrt hat.

Auch die Häufigkeit von DDoS-Angriffen nimmt stetig zu. Link11 hat in der ersten Jahreshälfte bereits einen Anstieg von über 26 % im Vergleich zum ersten Halbjahr 2023. Andere Anbieter beobachten ebenfalls eine Zunahme der DDoS-Attacken 2024 von bis zu 60 %. DDoS-Angriffe sind laut ENISA Threat Landscape 2024 die häufigste Bedrohung in der EU und machen mit über 40 % den größten Anteil der zwischen Juli 2023 und Juni 2024 analysierten Cyberangriffe aus. Sie übertrafen damit Ransomware (25,8 %) und Datendiebstähle (19 %). Diese Entwicklung macht deutlich, wie einfach die Umsetzung von solchen Cyberangriffen ist und wie leicht verfügbar DDoS-as-a-Service ist.

Der Einfluss der Künstlichen Intelligenz

Obwohl schwer zu quantifizieren, wird Künstliche Intelligenz (KI) bereits heute bei den verschiedensten Cybervorfällen eingesetzt. Immer mehr DDoS-Attacken, ihre zum Teil enorme Größe und die orchestrierte Ausführung von Multi-Vektor-Angriffen deuten ebenfalls darauf hin. Das Reverse Engineering von Botnets und Angriffen ist jedoch schwierig und eher von vorübergehender Natur, was eine genaue Analyse erschwert.

Risikomanagement und Compliance gewinnen an Bedeutung

2024 zeigte sich ein Trend hin zu agilem Risikomanagement, bei dem Organisationen schnell auf neue Cyberbedrohungen, einschließlich DDoS-Angriffe, reagieren können. Fortschrittliche Datenanalyse und KI-gestützte Risikobewertungstools werden zunehmend zur Identifizierung potenzieller Schwachstellen und zur Automatisierung der Compliance-Überwachung eingesetzt.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Ausblick auf 2025: Neue Ziele, mehr Überwachung, stärkere Angriffe

Shift in Targets: Traditionelle Sektoren wie Gaming und Finanzdienstleistungen bleiben weiterhin verwundbar, und die Motivation für politisch motivierte Angriffe auf Regierungen und kritische Infrastrukturen ist nach wie vor hoch. Gleichzeitig rücken neue Branchen wie Kryptowährung und Biotechnologie zunehmend in den Fokus der Angreifer. Diese Entwicklung zeigt, dass die Angreifer ihre Aufmerksamkeit zunehmend auf Branchen mit hochpreisigen Vermögenswerten und sensiblen Geschäftsabläufen richten.

Bigger and Badder: DDoS-Angriffe werden weiter an Größe, Häufigkeit und Komplexität zunehmen. Neben fortgeschrittenen Techniken werden weiterhin typische volumetrische Vektoren eingesetzt, um die ständig wachsende Kapazität von Backbone- und Unternehmensnetzwerken auszulasten. Die Verbreitung des Internet-of-Things (IoT) und verbesserte Botnet-Fähigkeiten werden dazu führen, dass mehr Angriffe regelmäßig die 200 Gbps-Marke überschreiten.

Bedeutung der Observability: Unternehmen werden tiefer in ihre Betriebsabläufe eintauchen, um eine fortschrittlichere Überwachung ihrer IT-Stacks (ob On-Premise, Cloud oder Hybrid) zu erreichen und die Auswirkungen von Cybercrime besser zu verstehen. Der Schwerpunkt liegt dabei nicht nur auf dem Schutz der Peripherie, sondern auch auf der Messung der Auswirkungen und der Arbeitsbelastung, um regulatorische Anforderungen zu erfüllen und die Auswirkungen und Schwachstellen während eines Angriffs besser zu verstehen. Übergeordnetes Ziel ist die Verbesserung der End-to-End-Sicherheit.

Wachsende Bedeutung der API-Inventarisierung: Ein zunehmendes Problem für Unternehmen wird die mangelnde Transparenz ihrer API-Landschaft sein. Durch die steigende Anzahl von Schnittstellen, die sowohl intern als auch extern genutzt werden, geht der Überblick verloren. Im Jahr 2025 werden Unternehmen verstärkt auf eine umfassende Inventarisierung ihrer APIs setzen, um Schwachstellen zu identifizieren, Compliance-Anforderungen zu erfüllen und die Kosten für das API-Management zu senken.

Cyberversicherungen auf dem Vormarsch: Angesichts der stetig wachsenden Bedrohungslandschaft und der zunehmenden Möglichkeit von Betriebsunterbrechungen und Kundenverlusten werden Unternehmen verstärkt Cyberversicherungen abschließen, um diese Risiken abzufedern. Der zunehmende regulatorische Druck und die Notwendigkeit, mögliche rechtliche und finanzielle Haftungen zu reduzieren, werden Unternehmen dazu veranlassen, ihre Geschäftsprozesse genau zu prüfen. Zudem müssen sie das Risiko eines Nichtversicherungsfalls sorgfältig abwägen.

Fazit

Die Bedrohungslage durch DDoS-Attacken bleibt ernst. Unternehmen müssen sich auf eine ständige Weiterentwicklung der Angriffsmethoden einstellen und ihre Sicherheitsmaßnahmen entsprechend anpassen. Investitionen in fortschrittliche Technologien wie DDoS-Schutzlösungen, verbessertes Monitoring und ein robustes Risikomanagement und Compliance-Framework sind unerlässlich, um sich gegen diese Bedrohung zu wappnen.

Die Welt der IT ist voll von miteinander verbundenen Systemen, und APIs (Application Programming Interfaces) sind der Klebstoff, der sie zusammenhält. Aber was passiert, wenn dieser Klebstoff zu einer Schwachstelle wird?

Ein fiktives Szenario, ein reales Problem

Stellen Sie sich eine Situation vor, in der die Systeme einer Organisation plötzlich damit beginnen, sensible Daten an einen unbekannten Ort zu übertragen. Dieses scheinbar ungewöhnliche Ereignis könnte auf eine kompromittierte API hinweisen – einen Software-Vermittler, der die Kommunikation zwischen verschiedenen Komponenten erleichtert. Während APIs für die Funktionalität unerlässlich sind, kann ein Mangel an Transparenz in ihren Fähigkeiten zu Sicherheitslücken führen, wodurch sie anfällig für Ausbeutung werden.

Aus dem Beispiel T-Mobile lernen

Das oben beschriebene Szenario ist nicht nur hypothetisch. Große Unternehmen wie T-Mobile in den USA haben die harte Realität von API-Verstößen erlebt. Tatsächlich war T-Mobile in den letzten Jahren mehrfach Ziel von Angriffen, bei denen Millionen von Kundendaten offengelegt wurden. Dies unterstreicht den wachsenden Trend, dass sich Angreifer auf APIs als potenzielle Einstiegspunkte konzentrieren.

Ein Rückblick auf die Verstöße von T-Mobile

Der Fall von T-Mobile zeigt die erheblichen Auswirkungen von API-Verstößen. Hier eine Aufschlüsselung einiger bekannter Vorfälle:

- Januar 2023: Eine API-Schwachstelle legte persönliche Informationen von 37 Millionen Konten offen.

- August 2018: Die Daten von 2 Millionen Abonnenten wurden gestohlen, möglicherweise durch einen API-Exploit.

Dies sind nur einige Beispiele, und es ist wichtig zu beachten, dass das volle Ausmaß der API-bezogenen Verstöße möglicherweise nicht gemeldet wird.

Über den Datenverlust hinaus: Rechts- und Reputationsschäden

Die Folgen von API-Verstößen gehen weit über kompromittierte Daten hinaus. T-Mobile sah sich mit rechtlichen Konsequenzen konfrontiert, darunter eine hohe Abfindung im Jahr 2021 und eine Sammelklage im Jahr 2023. Diese Klagen verdeutlichen das Potenzial für erhebliche finanzielle Strafen im Zusammenhang mit unzureichenden Datensicherheitspraktiken.

Kontaktieren Sie unsere Experten und erfahren Sie, wie Ihr Geschäft mit einer automatisierten Sicherheitslösung geschützt werden kann.

Das Blatt wenden: Sichern Sie Ihre APIs

Die gute Nachricht ist, dass Organisationen aus diesen Vorfällen lernen und proaktive Maßnahmen zur Sicherung ihrer APIs ergreifen können. Hier sind einige wichtige Erkenntnisse:

- Implementieren Sie robuste Zugriffskontrollen: Authentifizierungs- und Autorisierungsmechanismen stellen sicher, dass nur autorisierte Benutzer auf sensible APIs zugreifen können.

- Überwachen Sie auf Anomalien: Verwenden Sie Tools, die ungewöhnliche Aktivitäten erkennen und potenziellen API-Missbrauch melden können.

- Regelmäßige Bewertung der API-Sicherheit: Führen Sie gründliche Bewertungen durch, um Schwachstellen in Ihrem API-Ökosystem zu identifizieren und zu beheben.

Durch die Anwendung dieser Verfahren können Organisationen ihre Sicherheitslage erheblich verbessern und das Risiko von API-bezogenen Verstößen mindern.

Ein Blick in die Zukunft

Der Fall T-Mobile ist eine deutliche Mahnung: APIs sind leistungsstarke Tools, aber sie erfordern sorgfältige Beachtung der Sicherheit. Durch die Priorisierung der API-Sicherheit können Organisationen ihre Daten schützen, hohe Bußgelder vermeiden und das Vertrauen der Kunden im digitalen Zeitalter aufrechterhalten.

Bei Link11 empfehlen wir die Implementierung von Content-Filtern und Tagging-Mechanismen vor jeder Website, um unbekannte APIs zu erkennen und unbekannte Benutzer zu stoppen. In Kombination mit Authentifizierung und Ratenbegrenzung zur Verhinderung von Ressourcenmissbrauch und Berichterstattung können Sicherheitsteams so auf Anomalien aufmerksam gemacht werden, selbst bei unbekannten APIs.

Sind Sie bereit, die Sicherheit Ihrer APIs auf das nächste Level zu heben? Vereinbaren Sie eine Beratung mit unseren Experten und entdecken Sie, wie unsere Lösungen Ihre Anwendungen schützen können.

Distributed Denial-of-Service (DDoS)-Angriffe stellen für Internet Service Provider (ISP) eine technische Herausforderung dar und erfordern umfassende Strategien zum Schutz ihrer WAN- und Kundennetzwerke. Dieser Artikel befasst sich mit den wichtigsten Problemen und praktischen Lösungen für einen robusten DDoS-Schutz.

Uplink zum DMP (DDoS Mitigation Provider)

Ein wirksamer DDoS-Schutz beginnt mit einem Uplink zu einem DDoS Mitigation Provider (DMP), der auf Basis von BGP (Border Gateway Protocol) den Datenverkehr für den Kunden reinigen kann. Diese Lösung ermöglicht es, den eingehenden Datenverkehr zu analysieren und schädliche Datenströme herauszufiltern, bevor sie das Netzwerk des ISP erreichen. Durch die Integration von BGP kann der Datenverkehr gezielt umgeleitet und bereinigt werden, was eine effiziente und schnelle Reaktion auf DDoS-Attacken ermöglicht. Dabei gibt es verschiedene Varianten, wie damit umgegangen werden kann:

- Standby-Schutz

Ein flexibles DDoS-Schutzsystem muss Netze bei Bedarf routen können. Das bedeutet, dass bei Bedarf bestimmte Netzsegmente auf einen DMP umgeleitet werden können, um Angriffe abzuwehren. Dieser „Standby-Schutz“ bietet eine kosteneffiziente Lösung, da die Ressourcen nur dann genutzt werden, wenn tatsächlich ein Angriff stattfindet. Allerdings muss NMC hier selbst entscheiden und den DDoS-Angriff zunächst erkennen.

- Always-On Schutz

Für besonders kritische Netze bietet sich eine permanente Überwachung und Absicherung durch den DMP an. Bei dieser „Always-On“-Strategie wird der gesamte Datenverkehr eines Netzwerks kontinuierlich über den DMP geleitet, um jederzeit gegen DDoS-Angriffe gewappnet zu sein. Diese Methode bietet den höchsten Schutzgrad und stellt sicher, dass Angriffe sofort erkannt und abgewehrt werden.

- Monitored Standby

Eine weitere wirkungsvolle Strategie ist die „Monitored Standby“-Lösung, bei der Netzwerke auf Flussbasis überwacht und im Falle eines Angriffs automatisch umgeleitet werden. Diese Methode kombiniert die Vorteile von Standby Protection und Always-On Protection. Netzwerke werden kontinuierlich überwacht und sobald ein Angriff erkannt wird, wird der Datenverkehr automatisch auf den DMP umgeleitet, um den Angriff abzuwehren. Die Überwachungssysteme sollten dabei in der Lage sein, entweder eine Meldung an das entsprechende Operations-Team (OPS) oder Network Management Center (NMC) zu senden und die Mitarbeiter entscheiden zu lassen oder automatisch über BGP das Netzwerk, zu dem die angegriffene IP gehört, über das DMP-Netzwerk zu benachrichtigen.

Learn more about a GDPR-compliant, cloudbased and patented DDoS Protection that delivers, what it promises.

Mandantenfähiges System

Ein modernes DDoS-Schutzsystem muss mandantenfähig sein, d.h. es muss mehrere Kunden (Tenants) innerhalb eines Systems verwalten können. Diese Mandantenfähigkeit ermöglicht es ISPs, verschiedene Kunden und deren Netzwerke individuell zu schützen und zu verwalten, ohne die Sicherheit oder Performance zu beeinträchtigen.

User Access Management

Ein weiterer wichtiger Aspekt ist das User Access Management, das verschiedene Einstellungs- und Verwaltungsoptionen für Benutzer bietet. ISPs müssen in der Lage sein, den Zugang zum DDoS-Schutzsystem zu kontrollieren und Benutzern verschiedene Rechte und Funktionen zuzuweisen. Dies umfasst die Verwaltung der Einstellungen, das Monitoring und die Durchführung von Gegenmaßnahmen.

Fazit

Der Schutz vor DDoS-Angriffen ist eine vielschichtige Herausforderung für ISPs. Die Implementierung eines Uplinks zu einem DMP, der Einsatz von Standby- und Always-On-Schutz, die Überwachung und automatische Umleitung bei Angriffen, mandantenfähige Systeme und ein effektives User Access Management sind entscheidend. Diese Strategien bieten einen optimierten und effektiven Ansatz zum Schutz vor DDoS-Angriffen und gewährleisten eine kontinuierliche Serviceverfügbarkeit und Kundenzufriedenheit.

Distributed Denial-of-Service (DDoS)-Angriffe stellen für Hosting-Provider eine große Herausforderung dar und erfordern umfassende Strategien zum Schutz ihrer Infrastruktur und der dahinterstehenden Kunden. Dieser Artikel befasst sich mit den wichtigsten Problemen und praktischen Lösungen für einen robusten DDoS-Schutz.

Die Rolle der Transit-Provider

Ein Transitprovider ist ein wesentlicher Bestandteil der Weiterleitung des Internetverkehrs. Ihr Hauptaugenmerk liegt daher auf dem Schutz ihrer Netze und Netzbereiche. Sie können auch Schwachstellen für den Hosting-Provider darstellen. Es ist wichtig sicherzustellen, dass die eigenen Transit Provider über DDoS-Minderungsstrategien verfügen. Hier ist eine enge Zusammenarbeit mit den Transit Providern erforderlich. Um die Abwehrmechanismen und deren Einfluss auf die eigenen Systeme zu verstehen, muss das Problem aus der Sicht des Transit Providers betrachtet werden. Die meisten Transitprovider bieten immer einen Standard-DDoS-Schutz an.

Im Standardpaket ist dieser jedoch nur ein „Blackholing“-Service, der den Traffic in der gesamten angegriffenen IP-Adresse (oder dem IP-Bereich) einfach wegwirft. Sollte es sich bei den dahinterliegenden Clients also um KRITIS Unternehmen handeln, wird dies zu einem Problem für den Hoster. Hintergrund dieser Strategie ist, dass jeder Transitprovider in erster Priorität seine Kapazitäten in der betroffenen Region schützen muss. Die Interessen des Hosters in der entsprechenden Region sind hierbei zweitrangig.

Uplink- oder Kapazitätsmanagement

Die Uplink-Kapazität am Standort des Hosting-Providers ist entscheidend für die Bewältigung des Verkehrsaufkommens, insbesondere während eines DDoS-Attacken, wenn der Verkehr dramatisch ansteigt. Hosting-Anbieter müssen in Uplinks mit hoher Kapazität investieren und ausreichende Reserven vorhalten, um diese Verkehrsspitzen effektiv bewältigen zu können. Daher wird eine Multi-ISP-Strategie verfolgt. Dabei wird nun auch der durch DDoS verursachte Traffic berücksichtigt und zusätzlich eine Appliance eingesetzt, die den DDoS-Traffic, der die maximale Kapazitätsgrenze nicht überschreitet, effektiv behandeln kann (Skalierbarkeit).

Reselling der Schutzdienste

DDoS Protection Services sind in Theorie oft teuer. So verkaufen z.B. Transit Provider ihren Blackholing DDoS-Schutz weiter, um die Appliance- und Wartungskosten auf ihrer Seite zu reduzieren. Hosting-Anbieter können diese Kosten ebenfalls senken, indem sie entweder ihre eigenen Schutzdienste oder White-Label-Produkte an ihre Kunden weiterverkaufen. Diese Strategie gleicht nicht nur die Kosten aus, sondern steigert auch den Wert des Angebots des Anbieters und fördert die Kundenbindung. Aber wie? Der Schutz der IPSs/Uplink Provider ist dazu nicht in der Lage. Also lokale Appliance kaufen? Dies bringt weitere Herausforderungen mit sich, die gelöst werden müssen.

Expertise und Betriebskosten

Eine effektive DDoS-Abwehr mit einer Appliance erfordert qualifiziertes Personal, das schnell reagieren kann. Die Aufrechterhaltung dieses Fachwissens ist kostspielig und erfordert ein Gleichgewicht zwischen den Rekrutierungskosten und der Notwendigkeit eines robusten Schutzes. Kontinuierliche Schulungen sind unerlässlich, um den sich entwickelnden Bedrohungen immer einen Schritt voraus zu sein. Die Kapazität der Zugangsleitungen ist nicht skalierbar, auch nicht mit lokalen Appliances.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Appliance, das Gerät vor Ort

Der Einsatz von Appliances ermöglicht einen direkten Eingriff in den Datenfluss, abhängig vom Installationsort und der lokalen Infrastruktur. Diese Geräte sind teuer in der Anschaffung und erfordern eine spezialisierte Konfiguration und Wartung. Außerdem haben sie ein End-of-Life Datum und die Kapazität der Zugangsleitung ist begrenzt und schwer anpassbar. Regelmäßige Aktualisierungen und Überwachung sind notwendig, um gegen neue Angriffsvektoren wirksam zu bleiben, was kontinuierliche Investitionen in Technologie und Ausbildung erfordert. Es handelt sich also um eine komplizierte und kostspielige Lösung.

Kostenmanagement und Rechnungsstellung

Die finanziellen Auswirkungen des DDoS-Schutzes, einschließlich Transit und Schadensbegrenzung, sind erheblich. Ein effektives Kostenmanagement erfordert eine sorgfältige Planung und Budgetierung. Anbieter müssen ihre Nutzung überwachen und ihre Ausgaben optimieren, um unerwartete und hohe Rechnungen zu vermeiden.

Transparenz durch Reporting

Kunden erwarten Transparenz bei Sicherheitsmaßnahmen. Das fängt beim kleinen Kunden an und geht bis zum KRITIS-Unternehmen und anderen Stakeholdern. Regelmäßige und detaillierte Berichte über DDoS-Angriffe und Maßnahmen zur Schadensbegrenzung sind unerlässlich. Diese Berichte schaffen Vertrauen und zeigen das Engagement des Anbieters, die Daten und Dienste der Kunden zu schützen.

Ein DDOS Mitigation Provider…

…sollte in diesen Punkten eine Verbesserung und Vereinfachung des Schutzes bieten. Diese Verbesserung kann durch Carrier-neutrales Peering und Border Gateway Protocol (BGP) Routing eine robuste Lösung zur Verbesserung des DDoS-Schutzes bieten. Diese Konfiguration ermöglicht eine effiziente Verkehrssteuerung und -umleitung während eines Angriffs und bietet damit Redundanz und erhöhte Widerstandsfähigkeit.

Dies kann durch automatisierte DDoS-Schutzdienste in Echtzeit erreicht werden. Berichte über DDoS-Angriffe über IP und die Übernahme von Prozessen und Arbeitsschritten im Hosting-Betrieb. Durch diese Automatisierung werden Hosting-Provider entlastet und können sich auf ihr Kerngeschäft konzentrieren, während sie gleichzeitig eine robuste Sicherheit gewährleisten.

Fazit

Der Schutz vor DDoS-Angriffen ist eine vielschichtige Herausforderung für Hosting-Provider. Die Lösung von Problemen im Zusammenhang mit Transit-Providern, Uplink-Kapazität, Reselling von Schutzdiensten, Kostenmanagement, Transparenz durch Berichterstattung, Aufrechterhaltung von Fachwissen und Wartung der Geräte vor Ort sind von entscheidender Bedeutung. Die Implementierung von anbieterneutralem Peering und BGP-Routing erhöht die Ausfallsicherheit zusätzlich. Automatisierte und skalierbare Lösungen bieten einen optimierten und effektiven Ansatz für den DDoS-Schutz und stellen die kontinuierliche Verfügbarkeit von Diensten und die Kundenzufriedenheit sicher.

Ein Hosting-Unternehmen bietet Dienstleistungen an, die es Privatpersonen und Unternehmen ermöglichen, Websites und Anwendungen im Internet bereitzustellen. Diese Unternehmen stellen die Infrastruktur und die technischen Ressourcen bereit, um sicherzustellen, dass Websites und Anwendungen jederzeit verfügbar und funktionsfähig sind. Sie bieten verschiedene Hosting-Dienste an, vom einfachen Shared Hosting bis hin zu komplexeren Lösungen wie Cloud-Hosting und Managed Hosting.

Arten von Hosting-Diensten:

- Shared Hosting: Mehrere Websites teilen sich die Ressourcen eines Servers. Geeignet für kleinere Websites mit wenig Traffic.

- VPS Hosting: Ein physischer Server wird in virtuelle Server aufgeteilt, wodurch mehr Kontrolle und Ressourcen zur Verfügung stehen als beim Shared Hosting.

- Dedicated Hosting: Ein Server ist exklusiv für einen Kunden reserviert und bietet maximale Kontrolle und Sicherheit.

- Cloud Hosting: Gehostet auf einer verteilten Cloud-Infrastruktur, die Redundanz und Skalierbarkeit ermöglicht.

- Managed Hosting: Der Anbieter kümmert sich um die Verwaltung des Servers, einschließlich Updates, Sicherheit und Backups – ideal für Kunden, die sich auf ihr Geschäft konzentrieren möchten.

Infrastruktur und Technik

Hochleistungsserver, redundante Netzwerke und fortschrittliche Sicherheitsmaßnahmen in verteilten Rechenzentren sind bei Hosting-Providern Standard. Moderne Technologien wie Load Balancing, Virtualisierung und Containerisierung werden häufig eingesetzt, um eine zuverlässige und skalierbare Umgebung zu gewährleisten.

Sicherheit und Support

Sicherheit ist ein zentrales Thema im Hosting-Bereich. Hosting-Anbieter setzen Maßnahmen wie Firewalls, DDoS-Schutz, Malware-Scanning und regelmäßige Sicherheitsupdates ein. Kundensupport wird oft rund um die Uhr angeboten und Service Level Agreements (SLAs) definieren die Verfügbarkeit und Zuverlässigkeit der Dienste, so dass Kunden klare Erwartungen an die Qualität der Hosting-Dienste haben.

Datacenter-Provider: Das Rückgrat moderner IT

Ein Datacenter-Provider bietet spezialisierte Infrastrukturdienstleistungen an, die es Unternehmen ermöglichen, ihre IT-Ressourcen in sicheren, hochverfügbaren und leistungsfähigen Rechenzentren zu betreiben. Diese Anbieter stellen die physische Umgebung und die technischen Ressourcen bereit, die für die Unterbringung und Verwaltung von Servern, Netzwerken und Speichersystemen erforderlich sind.

Arten von Rechenzentrumsdienstleistungen:

- Colocation: Kunden mieten Platz im Rechenzentrum, um ihre eigenen Server und Netzwerke unterzubringen. Der Anbieter sorgt für die Infrastruktur, Kühlung, Stromversorgung und physische Sicherheit.

- Managed Hosting: Die Verwaltung und Wartung der IT-Infrastruktur wird vom Provider übernommen, wodurch Unternehmen entlastet werden und sich auf ihre Kernaufgaben konzentrieren können.

- Cloud Services: Rechenzentrumsanbieter bieten auch Cloud-Services an, die es Unternehmen ermöglichen, IT-Ressourcen flexibel zu skalieren, z. B. IaaS (Infrastructure-as-a-Service), PaaS (Platform-as-a-Service) und SaaS (Software-as-a-Service).

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Infrastruktur und Technik

Moderne Rechenzentren sind mit redundanten Stromversorgungssystemen, USV-Anlagen, Notstromaggregaten und hochentwickelten Kühlsystemen ausgestattet, um eine maximale Verfügbarkeit zu gewährleisten. Sie verfügen über leistungsfähige Netzwerke mit mehreren redundanten Verbindungen zu verschiedenen Internet Service Providern (ISP).

Sicherheitsmaßnahmen

Der Schutz der IT-Ressourcen ihrer Kunden steht für die Rechenzentrumsbetreiber an erster Stelle. Sie implementieren umfassende physische Sicherheitsmaßnahmen wie strenge Zugangskontrollen, Videoüberwachung und biometrische Scanner sowie Netzwerksicherheitsmaßnahmen wie Firewalls und Intrusion Detection Systems (IDS). Darüber hinaus stellen sie Backups, Datenverschlüsselung und Disaster-Recovery-Lösungen bereit, um die Datenintegrität zu gewährleisten.

Compliance und Zertifizierungen

Rechenzentrumsanbieter erfüllen häufig strenge Compliance-Anforderungen und verfügen über Zertifizierungen wie ISO 27001 (Informationssicherheitsmanagement), PCI-DSS (Sicherheitsstandards für Kreditkartendaten), HIPAA (Datenschutzstandards für Gesundheitsdaten) und SOC 1/2/3 (Sicherheitsberichte).

Kundensupport und SLAs

Wie Hosting-Unternehmen bieten auch Rechenzentrumsanbieter einen Rund-um-die-Uhr-Support und Service Level Agreements (SLAs), die eine hohe Verfügbarkeit und Servicequalität garantieren. Dies gibt Unternehmen die Sicherheit und den Rückhalt, ihren IT-Betrieb optimal und sicher zu gestalten.

Fazit

Sowohl Hosting- als auch Datacenter-Provider sind wichtige Akteure in der modernen IT-Landschaft. Hosting-Provider sorgen für die Verfügbarkeit und Sicherheit von Websites und Anwendungen, während Datacenter-Provider die Infrastruktur für IT-Ressourcen auf höchstem Sicherheitsniveau bereitstellen. Durch die Kombination von fortschrittlicher Technologie, robusten Sicherheitsmaßnahmen und zuverlässigem Support tragen sie dazu bei, dass Unternehmen ihre digitalen Ressourcen sicher und effizient betreiben und so ihre Geschäftsziele erreichen können.

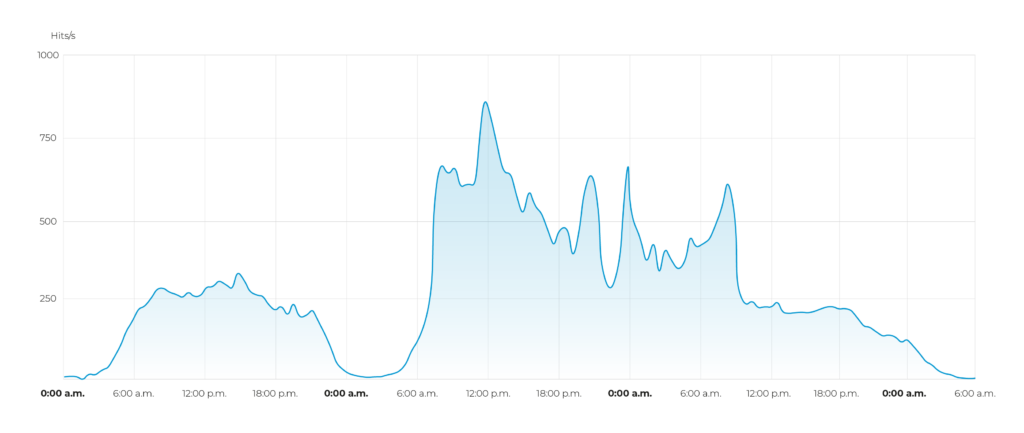

Trotz einer massiven und langen DDoS-Attacke konnte Link11 die kritische IT-Infrastruktur des Kunden schützen. Der Angriff war nicht nur aufgrund seines öffentlichen Ziels beachtenswert, sondern auch wegen der Methoden, die die Angreifer einsetzten. Im Folgenden werfen wir einen detaillierten Blick auf die technischen Aspekte dieser Attacke.

Mehrstufige Angriffstaktik

Die Angriffstaktik war mehrstufig: Zunächst wurden kleinere, kaum wahrnehmbare Angriffe durchgeführt, die sich geschickt in den normalen Datenverkehr einfügten. Diese Vorbereitungsangriffe dienten vermutlich dazu, das System zu sondieren und potenzielle Schwachstellen zu identifizieren. Im Anschluss folgte ein über einen Zeitraum von fast genau 24 Stunden andauernder, massiver Angriff.

Verschleierungstechniken der Angreifer

Die Angreifer setzten dabei auf eine raffinierte Technik, um ihren Angriff zu verschleiern. Sie imitierten den normalen Datenverkehr so präzise, dass die bösartigen Aktivitäten zunächst kaum von legitimen Traffic unterschieden werden konnten. Eine detaillierte Analyse der Daten war erforderlich, um die Manipulation des Datenverkehrs aufzudecken.

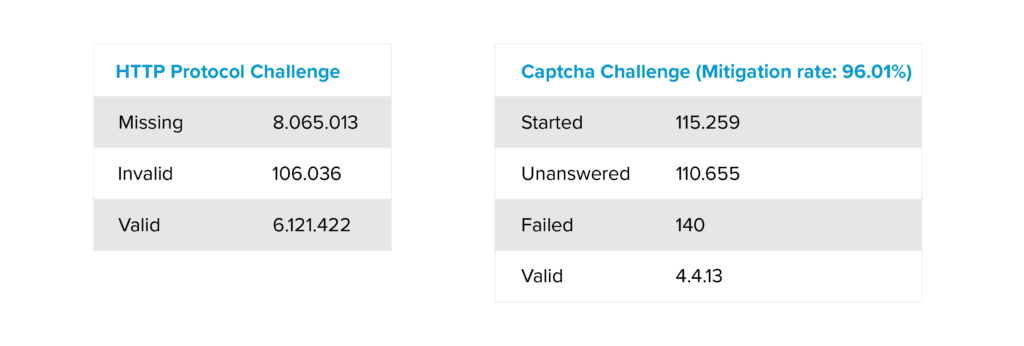

Angriffsdynamik und Captcha-Analyse

Die Attacke wies eine beispiellose Dynamik auf. Die Intensität der Attacke erreichte innerhalb kürzester Zeit ein Niveau, das auf eine präzise und gut orchestrierte Aktion hindeutet. Eine detaillierte Analyse des HTTP-Protokolls zeigt, dass es sich um bösartige Aktivitäten handelt. Bei der Analyse des Datenverkehrs wurde festgestellt, dass ein Großteil der Anfragen valide war, jedoch ein auffällig hoher Anteil fehlerhaft. Das Ungleichgewicht im Verhältnis von korrekten zu fehlerhaften Anfragen deutet klar auf eine Manipulation des Protokolls durch bösartige Akteure hin.

Besonders aufschlussreich war die Analyse der Captcha-Ergebnisse. Während bei legitimem Traffic üblicherweise eine hohe Erfolgsquote beim Lösen von Captchas zu erwarten ist, lag diese bei dem untersuchten Angriff bei lediglich vier Prozent. Dieser drastische Rückgang lässt auf den Einsatz von Bots schließen. Dabei ist jedoch zu beachten, dass die visuelle Herausforderung allein nicht ausschlaggebend ist.

Zwar sind einige Bots in der Lage, die visuelle Herausforderung zu meistern, doch fließen auch andere Parameter in die Bewertung ein, wie z.B. die Geschwindigkeit der Lösung oder das Muster der Mausbewegungen während der Interaktion. Insbesondere hochentwickelte Bots, die JavaScript ausführen und die visuelle Herausforderung tatsächlich lösen, könnten einige dieser Anforderungen erfüllen. Die geringe Erfolgsquote in Kombination mit der hohen Anzahl fehlerhafter HTTP-Anfragen deutet jedoch eindeutig auf einen koordinierten Angriff mit Hilfe eines Botnetzes hin.

Die Angriffstaktik im Detail

Die Attacke zeichnete sich durch eine hohe Komplexität und Persistenz aus. Die Angreifer verfolgten eine mehrstufige Strategie, um ihre Ziele zu erreichen:

- In der Aufklärungsphase (Reconnaissance) wurden zunächst eine Vielzahl kleinerer Angriffe durchgeführt, um das System zu sondieren und potenzielle Schwachstellen zu identifizieren. Solche Angriffe bleiben oft unbemerkt, da sie sich in legitimem Datenverkehr verstecken können.

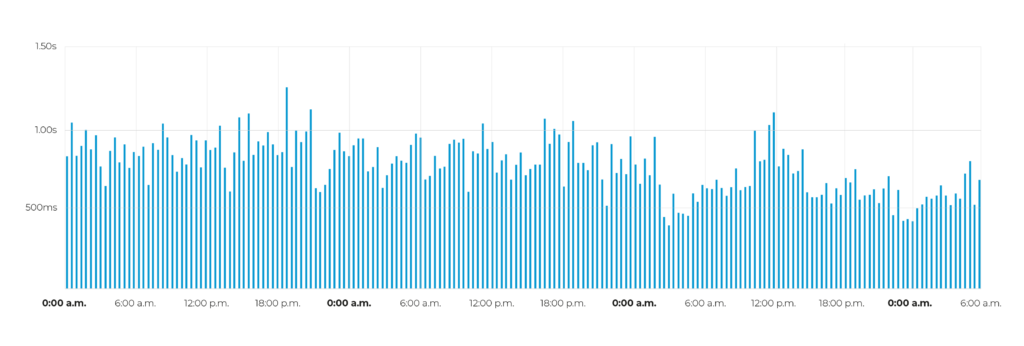

- Der Hauptangriff erfolgte nach der Vorbereitungsphase und umfasste eine massive DDoS-Attacke, die nahezu 24 Stunden andauerte. Die Angreifer nutzten dabei eine Vielzahl kompromittierter Geräte, um einen enormen Datenverkehr zu erzeugen. Gleichzeitig zeigten sich keine Auswirkungen auf die Performance. (Grafik 2 Titel: Performance – Origin Response Time)

- Traffic-Manipulation: Um die Angriffe zu verschleiern, imitierten die Angreifer legitimen Traffic. Eine Analyse des HTTP-Protokolls ergab jedoch Auffälligkeiten, beispielsweise eine hohe Anzahl fehlerhafter Anfragen.

Hinweise auf einen Cybercrime-as-a-Service-Angriff

Die präzise Dauer des Angriffs – fast genau 24 Stunden – lässt den Schluss zu, dass es sich um eine Cybercrime-as-a-Service-Attacke handelt. Im Darknet werden DDoS-Angriffe häufig als Dienstleistung angeboten, wobei die Zeitfenster für die Durchführung der Angriffe klar definiert sind. Die Kosten sind dabei abhängig von der Dauer, dem Ziel und der Komplexität des Angriffs. Die in diesem Fall beobachtete Dauer von 24 Stunden entspricht exakt einem der gängigen Angebote im Darknet, was die Vermutung einer kommerziell erworbenen Attacke weiter stützt.

Ein Blick auf Preislisten im Darknet zeigt, dass eine 24-stündige DDoS-Attacke gegen eine ungeschützte Webseite mit einer Bandbreite von 10.000 bis 50.000 Anfragen pro Sekunde für rund 35 US-Dollar erworben werden kann. Für eine komplexere Attacke gegen eine geschützte Webseite mit mehreren Elite-Proxies können die Kosten jedoch schnell auf 170 US-Dollar oder mehr steigen. Angesichts der Größe und Dauer des Angriffs ist davon auszugehen, dass die Angreifer bereit waren, einen höheren Betrag zu investieren, um eine maximale Störung zu verursachen.

Herkunft des Angriffs

Die Netzwerkverteilung wurde analysiert, um zwei gängige Szenarien voneinander unterscheiden zu können: den Einsatz gemieteter Bots und die Nutzung kompromittierter Geräte. Bei gemieteten Bots ist typischerweise eine Konzentration auf wenige große Cloud-Provider zu beobachten. Im Gegensatz dazu zeigte die vorliegende Attacke eine breite Streuung der Angriffe über zahlreiche kleine Netzwerke. Dieses Muster ist charakteristisch für Botnetze, die aus einer Vielzahl kompromittierter privater Geräte bestehen. Die Tatsache, dass die Angriffe aus 110 verschiedenen Ländern stammten, unterstreicht die globale Reichweite dieses Botnetzes und erschwert die genaue Bestimmung der Herkunft der Attacke.

Fazit

Der DDoS-Angriff verdeutlicht die Notwendigkeit, sich vor solchen Attacken zu schützen. Unternehmen sind daher gefordert, ihre IT-Infrastruktur kontinuierlich zu überwachen und auf den neuesten Stand zu bringen. Zudem ist es unerlässlich, sich der Risiken bewusst zu sein, die von Botnetzen ausgehen.

Was können Sie tun?

- Regelmäßige Sicherheitsüberprüfungen

- Investition in eine leistungsstarke DDoS-Schutzlösung

- Sensibilisierung der Mitarbeiter

- Partnerschaft mit einem erfahrenen IT-Sicherheitsanbieter

Die digitale Landschaft verändert sich rasant. Cyberangriffe werden immer ausgeklügelter und treten in einer Vielzahl von Formen auf. Dabei nutzen Cyberkriminelle immer ausgefeiltere Methoden, um Unternehmen anzugreifen und etwa sensible Daten zu stehlen. Die Folge sind hohe finanzielle Verluste und Reputationsschäden.

Der deutsche Branchenverband Bitkom hat alarmierende Zahlen veröffentlicht: Der Schaden durch Cybercrime für die deutsche Wirtschaft betrug in den vergangenen zwölf Monaten mehr als 178 Milliarden Euro. Das sind rund 30 Milliarden mehr als noch im Jahr 2023. Diese Zahl unterstreicht die Dringlichkeit, effektive Schutzmaßnahmen zu ergreifen. Unternehmen sind gefordert, ihre Sicherheitsstrategien kontinuierlich anpassen.

Künstliche Intelligenz (KI) revolutioniert nicht nur unsere Arbeitswelt, sondern auch die Cyberkriminalität. Laut einer aktuellen Darktrace-Studie sind deutsche Unternehmen besonders schlecht auf KI-basierte Angriffe vorbereitet. Während weltweit 60 Prozent der Unternehmen angeben, dass ihre bestehenden Sicherheitsmaßnahmen nicht für KI-basierte Angriffe ausgelegt sind, liegt dieser Wert in Deutschland bei 78 Prozent.

Obwohl deutsche Unternehmen bei der Erkennung und Abwehr von KI-angetriebenen Bedrohungen hinterherhinken, gibt es bereits innovative Lösungen. Diese ermöglichen, Bedrohungen schneller zu erkennen, zu analysieren und abzuwehren. Dadurch werden Unternehmen widerstandsfähiger gegen Cyberangriffe.

Die Grenzen traditioneller Sicherheitslösungen

Traditionelle Sicherheitslösungen stoßen an ihre Grenzen, wenn es darum geht, mit der Geschwindigkeit und Komplexität moderner Cyberangriffe Schritt zu halten. Signatur-basierte Erkennungsmethoden sind oft zu langsam, um neue Bedrohungen abzuwehren, und manuelle Analysen sind zeitaufwendig und fehleranfällig.

KI als treibende Kraft für Innovation in der Cybersicherheit

Künstliche Intelligenz, insbesondere maschinelles Lernen (ML), bietet eine Reihe von Vorteilen, die traditionelle Sicherheitslösungen ergänzen und verbessern:

- Proaktive Bedrohungserkennung: KI-Algorithmen können riesige Datenmengen analysieren und Muster erkennen, die auf potenzielle Angriffe hinweisen. Dadurch können Bedrohungen frühzeitig erkannt und Gegenmaßnahmen eingeleitet werden.

- Automatisierung von Routineaufgaben: Aufgaben wie die Loganalyse, die Schwachstellenerkennung und die Incident Response können automatisiert werden, wodurch menschliche Experten entlastet werden und sich auf strategischere Aufgaben konzentrieren können.

- Anpassungsfähigkeit: KI-Modelle können sich kontinuierlich an neue Bedrohungen anpassen, indem sie aus neuen Daten lernen. Dies macht sie zu einer robusten und zukunftssicheren Lösung.

- Präzision: KI-basierte Systeme können komplexe Zusammenhänge erkennen und so Fehlalarme reduzieren.

Kontaktieren Sie unsere Experten und erfahren Sie, wie Ihr Geschäft mit einer automatisierten und KI-basierten Sicherheitslösung geschützt werden kann.

So hilft KI bei der Abwehr von Cyberangriffen

- Anomalie-Erkennung: Durch den Vergleich von aktuellen Daten mit historischen Daten können KI-Systeme Abweichungen identifizieren, die auf einen möglichen Angriff hinweisen.

- Malware-Erkennung: KI-Algorithmen können Malware anhand ihrer Verhaltensmerkmale erkennen, auch wenn sie noch nicht in einer Virendatenbank enthalten sind.

- Phishing-Erkennung: KI-basierte Systeme können Phishing-E-Mails mit hoher Genauigkeit erkennen, indem sie natürliche Sprachverarbeitung und maschinelles Lernen einsetzen.

- Incident Response: KI kann bei der Untersuchung von Sicherheitsvorfällen unterstützen, indem sie relevante Daten automatisch sammelt und analysiert.

Herausforderungen und Zukunft der KI in der Cybersicherheit

Stjepan Picek, Experte für Cybersicherheit an der Radboud Universität, betont die Bedeutung von dezentralen Lernparadigmen wie Federated Learning und Split Learning, um die Sicherheit von KI-Systemen zu erhöhen. Diese Ansätze ermöglichen es, KI-Modelle auf mehreren Geräten zu trainieren, ohne dass die Rohdaten an einen zentralen Server übertragen werden müssen. Dadurch wird das Risiko von Datenlecks und Datenschutzverletzungen minimiert.

Generative KI, insbesondere große Sprachmodelle (Large Language Models, kurz LLM), birgt sowohl großes Potenzial als auch Risiken. Während LLMs für die Erstellung von hochqualitativen Inhalten genutzt werden können, können sie auch für die Generierung von Deepfakes und anderen Arten von Desinformationen missbraucht werden.

Die automatisierte Analyse von großen Datenmengen durch KI wird in Zukunft eine entscheidende Rolle bei der Erkennung und Abwehr von Cyberangriffen spielen. Durch die Automatisierung von Routineaufgaben können Sicherheitsteams sich auf komplexere Aufgaben konzentrieren und so die Effizienz der Abwehrmaßnahmen steigern.

Fazit

Künstliche Intelligenz bietet ein enormes Potenzial, um die Cybersicherheit zu stärken. Durch die Fähigkeit, große Datenmengen in Echtzeit zu analysieren und komplexe Muster zu erkennen, können KI-basierte Systeme Bedrohungen schneller und präziser erkennen und abwehren. Unternehmen, die in KI-basierte Sicherheitslösungen investieren, können ihre Widerstandsfähigkeit gegen Cyberangriffe deutlich erhöhen und ihre Geschäftskontinuität sichern.

Möchten Sie Ihre Unternehmens-IT zukunftssicher machen und sich vor Cyberangriffen schützen? Kontaktieren Sie uns noch heute und erfahren Sie mehr darüber, wie Sie mit Hilfe von KI-basierten Sicherheitslösungen Ihre Cybersicherheit optimieren können.