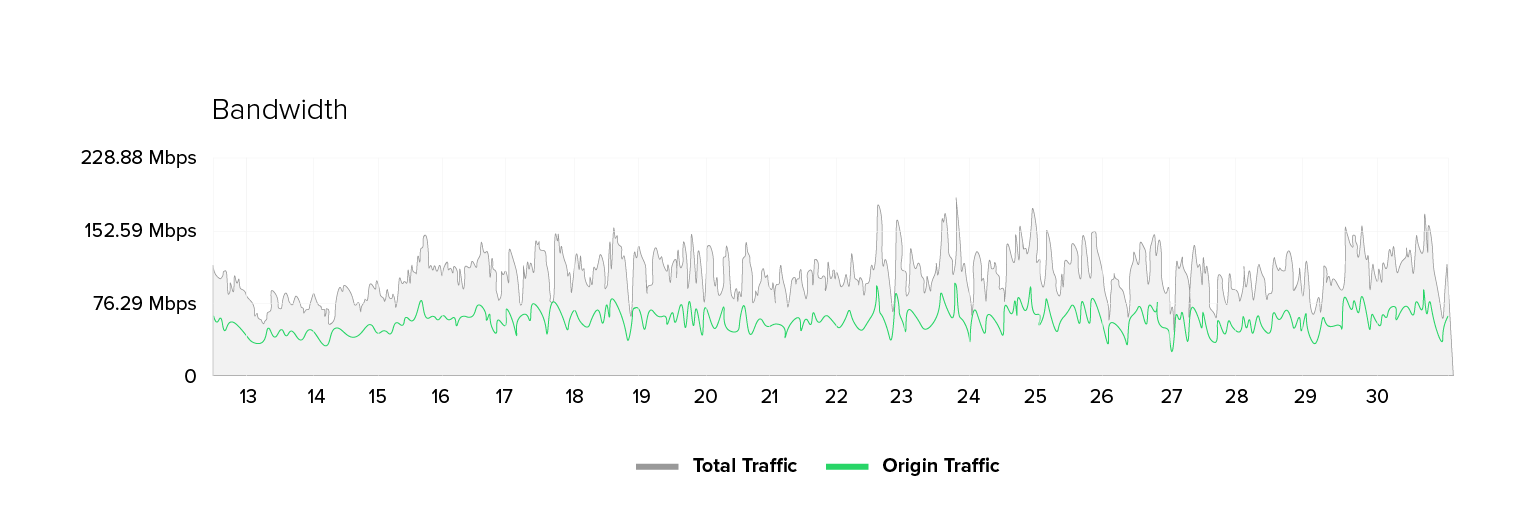

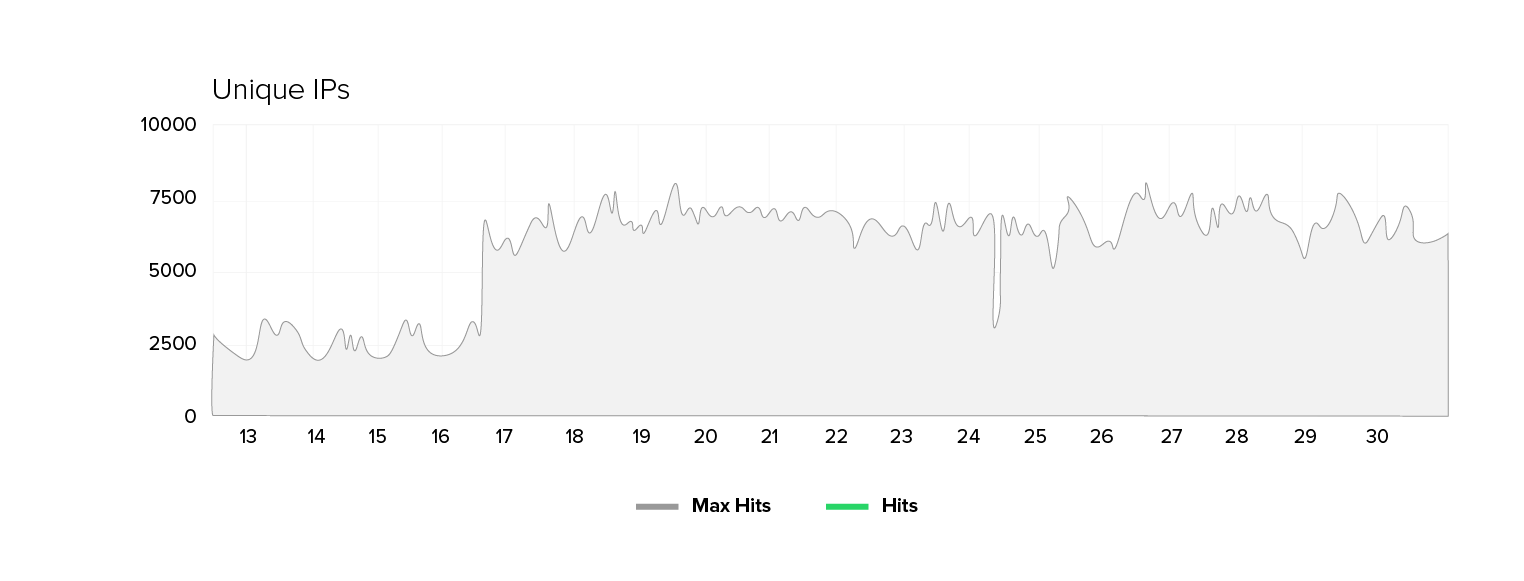

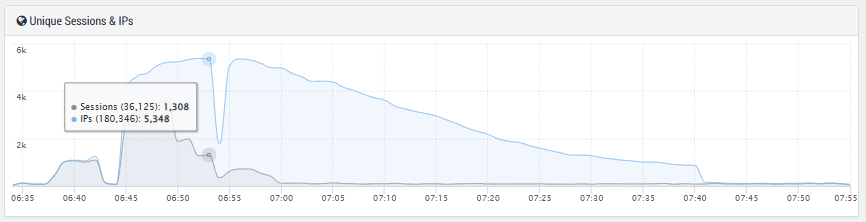

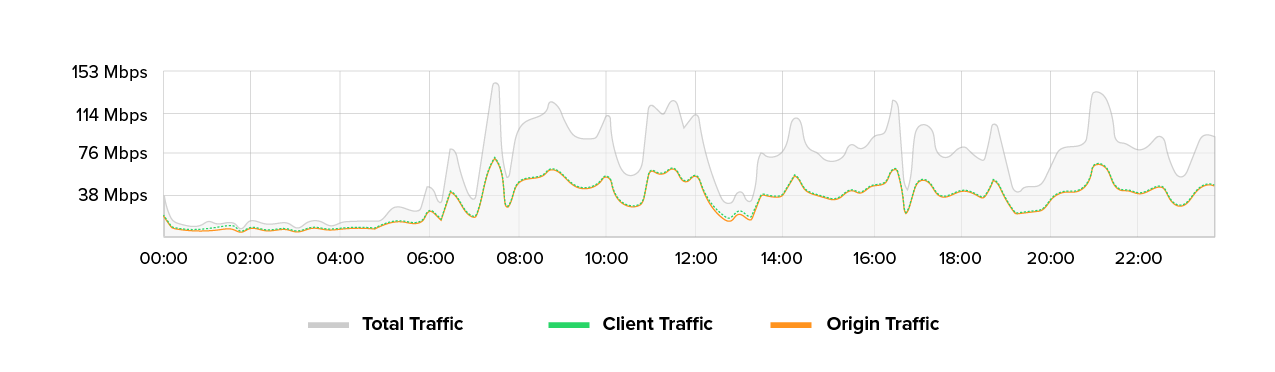

Seit einiger Zeit beobachten wir bei einem unserer Kunden aus dem öffentlichen Sektor einen ungewöhnlichen Effekt: Die Zahl der Unique IPs ist sprunghaft angestiegen, von den üblichen 2.000 bis 2.500 auf regelmäßig 5.000 bis 8.000 in den Spitzenzeiten. Wer bei dieser Verdopplung der Besucherzahlen eine proportionale Zunahme der Anfragen und der benötigten Bandbreite erwartet, erlebt eine Überraschung: Die Bandbreite und das Request-Volumen steigen nur moderat (in diesem Fall um den Faktor 1,3 bis 1,7), während die Zahl der Unique IPs quasi konstant erhöht bleibt.

Dies ist mehr als eine statistische Fußnote. Es ist ein Hinweis auf ein durch Bots ausgelöstes Phänomen mit unerwarteter Struktur.

Wie sieht das Phänomen aus?

Beim Kunden zeigt sich seit dem Stichtag ein anhaltender Anstieg der Unique IPs, der nicht nur von kurzer Dauer ist.

Die Metriken im Überblick: Die Anzahl der Unique-IPs verdreifacht sich stellenweise, die Anzahl der Requests steigt nur um etwa 50 bis 70 Prozent und die Bandbreite um etwa 30 bis 70 Prozent. Gleichzeitig verschlechtert sich die Antwortzeit des Origin-Servers: Es gibt größere Durchschnittswerte, mehr Spitzen und gelegentlich mehr 500er-Fehler. Klassische Indikatoren für einen massiven Download von Inhalten (Bilder, Skripte) fehlen jedoch, die Profilverschiebung des Webseiten-Traffics ist subtil und widersprüchlich.

Warum ist diese Diskrepanz auffällig?

Steigen die echten Nutzerzahlen, nehmen Bandbreite und Request-Volumen in etwa gleichmäßig zu. Browser laden nämlich nicht nur HTML-Seiten, sondern auch Bilder, Schriften, Stylesheets, Skripte oder Videos. Das verursacht eine merklich höhere Auslastung.

Bei Bots sieht das anders aus: Sie interessieren sich meist nur für das HTML, also den „Rohtext“ der Seite. Alles, was für die Darstellung nötig ist, ignorieren sie.

Das erklärt, warum die Zahl der Unique IPs explodiert, ohne dass die Bandbreite im gleichen Maß zunimmt:

- Viele Bots erzeugen wenig Daten pro Anfrage,

- aber in Summe entsteht eine enorme Verbindungsdichte.

Ein Bot, der nur HTML lädt, verursacht pro Zugriff nur einen Bruchteil des Traffics eines echten Browsers. Wenn jedoch Tausende davon gleichzeitig anfragen, bindet das erhebliche Ressourcen.

Technische Auffälligkeiten

- Hohe Anzahl an Unique IPs, moderate Bandbreite: Anzahl der Unique IPs steigt um den Faktor 2 bis 3, Bandbreite nur um den Faktor 1,3 bis 1,7.

- Erhöhte Server-Latenzen: Die Origin-Antwortzeiten liegen im Mittel höher und weisen deutlich mehr Spitzen auf.

- Request-Mix: POST-Requests steigen prozentual von rund 1 % auf rund 3 %, ein Zeichen für Formular-/Suchmaschinen-Missbrauch.

- Source-Profile: Zunahme des Traffics von Infrastruktur-/Cloud-Providern statt Verteilung über Endkunden-ISPs.

- Geografische Anomalie: Ein großer Anteil iranischer Requests stammt fast vollständig von einem einzelnen ISP. Dabei sind 99 % eines Landesanteils von einem Provider eher ungewöhnlich.

- Keine klaren Fehlerwellen: Die 500er- und Redirect-Raten zeigen nur moderate Veränderungen, sodass kein kompletter Systemausfall vorliegt.

Plausible Erklärungen, worauf die Daten hinweisen

Die Mischung aus vielen Unique-IPs bei vergleichsweise geringer Bandbreitensteigerung passt zur Hypothese eines Botnets, das überwiegend spartanische HTTP-Requests absetzt wie etwa Suchanfragen oder Versuche, Formulare auszufüllen.

Drei Varianten sind denkbar:

- Kompromittierte Server/Cloud-VMs: Die starke Präsenz von Infrastrukturprovidern spricht dafür, dass viele Quellen leistungsfähige Server und nicht nur IoT-Geräte sind. Solche Hosts können viele Requests mit geringem Overhead erzeugen.

- Private Endkunden-Bots in einzelnen Ländern: Der stark konzentrierte Traffic aus einem einzelnen Land kann auf gezielt eingesetzte Proxies oder eine orchestrierte Aktion hinweisen.

- Langsame oder „connection-heavy“ Attacken

Auch wenn keine klassischen Slowloris-Angriffe vorliegen, kann ein ähnlicher Effekt entstehen. Viele gleichzeitige, kurzlebige Verbindungen binden Serverressourcen. Moderne Browser optimieren Verbindungen mithilfe von Keep-Alive, Multiplexing und Session-Reuse. Dadurch entsteht weniger Overhead pro Anfrage. Einfache Bots tun das nicht. Sie bauen für jede Anfrage eine neue TCP-Verbindung auf. Der Server muss jedes Mal den vollständigen Verbindungsaufbau durchführen, inklusive Handshake und TIME_WAIT-Phase.

Das Ergebnis: Tausende kurzlebige Verbindungen, die kaum Daten übertragen, aber massiv Ressourcen binden.

So kann selbst ein einfaches Botnetz die Wirkung einer Slowloris-Attacke erreichen – allein durch die schiere Anzahl an Verbindungen.

Warum Browser und Bots sich so unterschiedlich verhalten

Echte Browser sind „kooperativ“. Sie halten Verbindungen offen, bündeln Anfragen, nutzen HTTP/2-Multiplexing und verarbeiten Inhalte effizient. Bots verhalten sich genau gegenteilig: Sie öffnen viele kleine Sessions, oft ohne Keep-Alive oder Kompression, und fordern lediglich die nackten HTML-Seiten an.

So entsteht ein hohes Verbindungsvolumen bei niedriger Bandbreite – und damit genau das Muster, das in den Logs unseres Kunden sichtbar wurde. Auffällig ist außerdem, dass viele dieser Bots keine weiteren Aktionen ausführen. Sie rufen keine Bilder oder Skripte nach und interagieren nicht mit Formularen oder Cookies.

Das spricht gegen reale Nutzer und für automatisierte Crawler oder Angriffsskripte, die systematisch Endpunkte scannen oder Belastungstests durchführen.

Was bislang fehlt und warum das wichtig ist

Die aktuellen Monitoring-Daten liefern nur ein grobes Bild des Geschehens. Sie zeigen Trends, aber keine Details über das Verhalten einzelner Verbindungen. Dadurch bleibt unter anderem unklar, ob die Anfragen kurzlebig oder langanhaltend waren, wie groß die übertragenen Datenmengen pro Sitzung ausfielen und ob sich die Clients „menschlich“ verhielten oder klar maschinell agierten.

Um dies zu verstehen, ist eine detaillierte Netzwerkbeobachtung erforderlich, d. h. es müssen Metriken erfasst werden, die einzelne Sessions, Anfragetypen und Antwortzeiten erfassen. Ergänzend helfen kurze Traffic-Mitschnitte (Packet Captures) oder Flow-Daten mit höherer Auflösung, um Muster und Wiederholungen zu erkennen. Erst damit lässt sich sicher bestimmen, ob es sich um koordinierte Bots, Fehlkonfigurationen oder gezielte Belastungstests handelt.

Auch Bot-Management-Systeme oder Web Application Firewalls (WAFs) könnten hier helfen, da sie typisches Botverhalten anhand bestimmter Merkmale erkennen, beispielsweise JavaScript-Verhalten, Browseraktivität oder Cookie-Nutzung. Diese Informationen sind entscheidend, um menschliche Zugriffe von automatisiertem Traffic zuverlässig zu trennen.

Kontaktieren Sie unsere Experten und erfahren Sie, wie Sie schädliche Bots entfernen können, ohne hilfreiche Bots auszusperren. Ein bewährtes Bot-Management kann Ihnen dabei helfen.

Konkrete Sofortmaßnahmen

Um die Situation zu stabilisieren und Erkenntnisse zu gewinnen, wären folgende pragmatische Schritte zu empfehlen:

- Bot-Management & WAF: Ein Bot-Management-Tool einsetzen (oder als Interimslösung eine WAF mit Rate-Limits und Challenge-Mechanismen). CAPTCHAs für Formulare und JavaScript-Checks für Suchendpunkte reduzieren automatisierten Traffic schnell.

- Feinere Netzwerkbeobachtung: Sessionbasierte Logs und Packet Captures aktivieren, um das Verhalten einzelner Anfragen zu analysieren.

- Rate-Limits und ratenbasierte Regeln: Rate Limits auf Search- und Contact-Endpunkte, Connection-Timeouts und Keep-Alive-Limits durchsetzen.

- Provider-Kontakt: Identifizieren Sie ISPs, die ungewöhnlich viel Traffic liefern und reichen Sie Abuse-Tickets ein.

- Content-Delivery und Scrubbing: Überprüfung, ob CDN- oder Scrubbing-Dienste kurzfristig einspringen können, um besonders aktive IPs oder stark belastende Quellen (Bots oder Server) zu absorbieren.

Warum Resilienz jetzt gelernt werden muss

Dieser Fall ist ein Beispiel für die neuen, hybriden Bot-Phänomene: eine hohe Anzahl an Quellen bei geringer Bandbreite pro Quelle sowie eine gezielte Belastung von dynamischen Endpunkten – und das alles über Wochen hinweg. Klassische Schwellenalarme reichen hier nicht aus, nötig ist ein adaptives Monitoring- und Schutzkonzept.

Der Vorfall zeigt: Netzresilienz entsteht nicht durch starre Regeln, sondern durch die Fähigkeit, Verhalten zu erkennen, anzupassen und automatisiert Gegenmaßnahmen auszulösen.

Wenn Sie wissen möchten, wie gut Ihre Dienste gegen solche subtilen Bot-Angriffe geschützt sind, sprechen Sie uns an. Wir helfen Ihnen bei der Analyse und bei der Erstellung von Schutzkonzepten, damit Ihr Service nicht zum Ziel eines Angriffs wird.

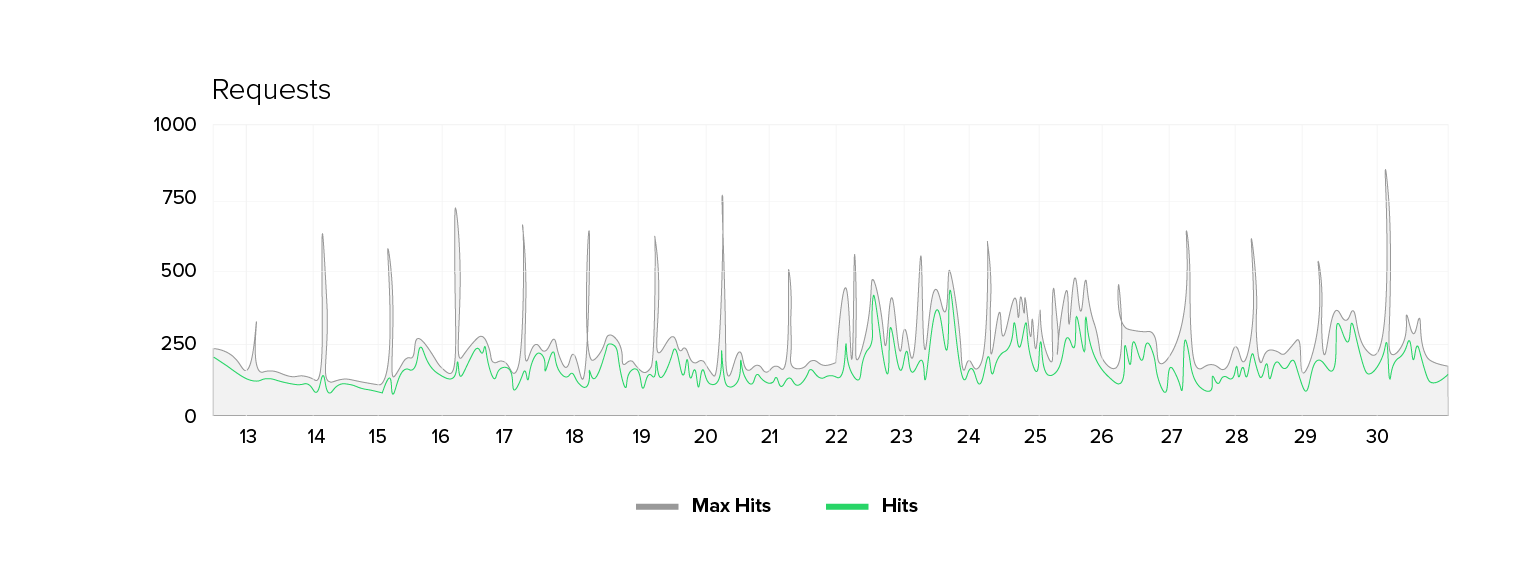

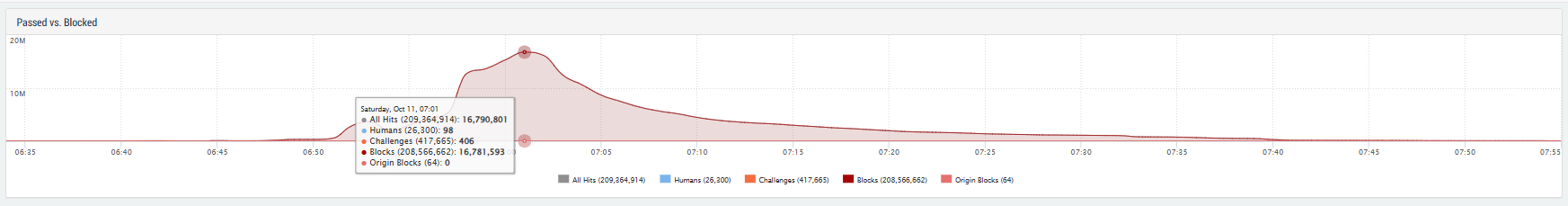

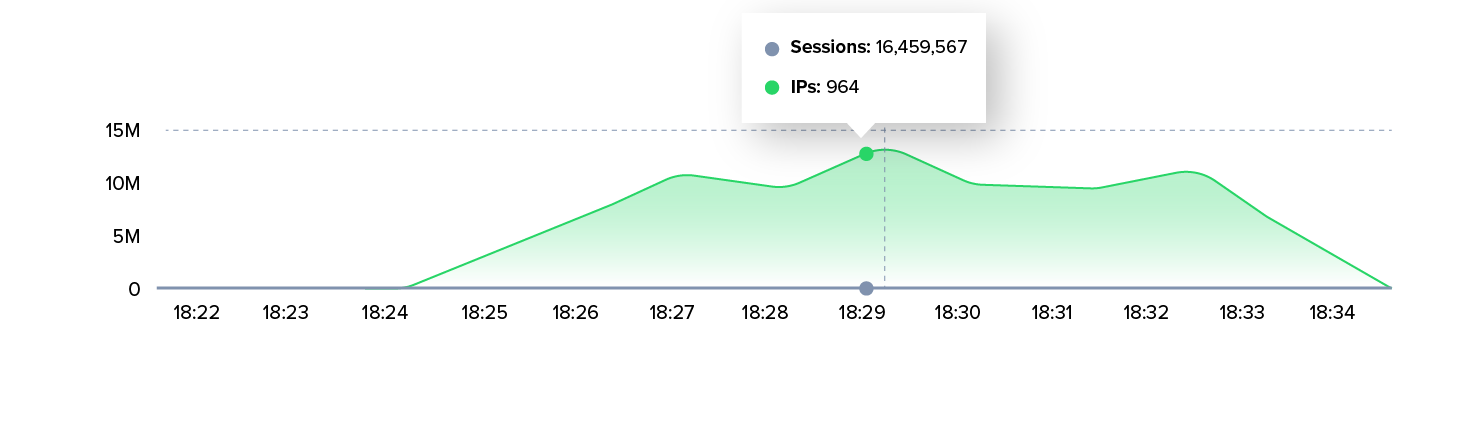

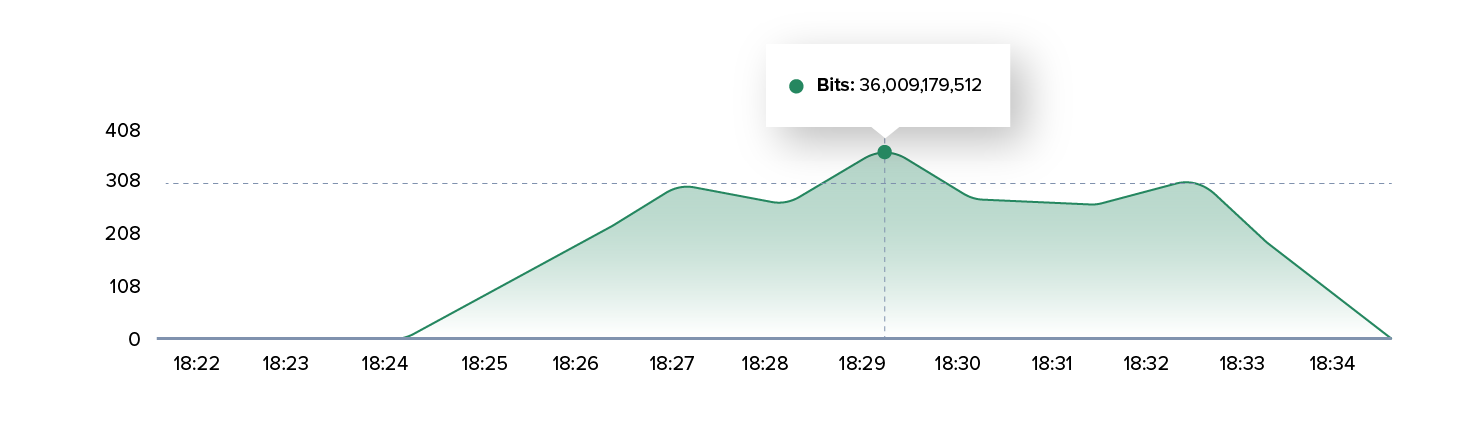

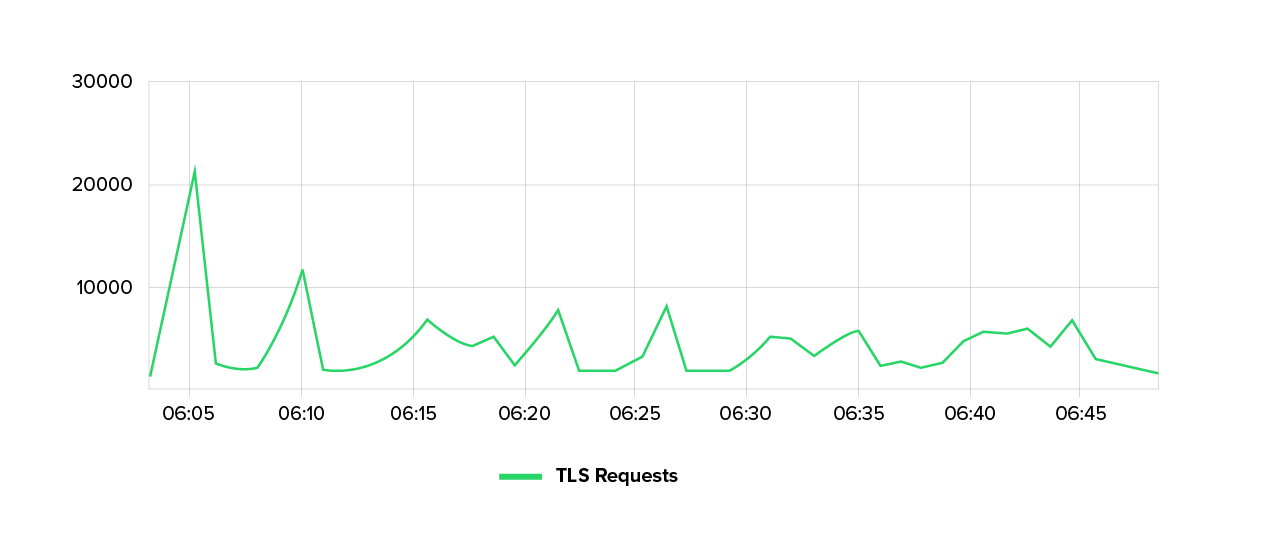

Im Monitoring-Dashboard erschien ein Muster, das eine klassische DDoS-Attacke zeigte. Eine Handelsplattform war das Ziel massiver Web-Anfragen: Es gab zwei deutliche Traffic-Spitzen in kurzer zeitlicher Folge, die beide groß genug waren, um eine ungeschützte Website in die Knie zu zwingen. Wir schauen uns die größere Traffic-Spitze genauer an.

Die gemessenen Spitzenwerte betrugen rund 16 Millionen Requests pro Minute bei einer Bandbreite von 160 Gigabis pro Minute, also etwa 21 Gbit/s. Die Anfragen konnten erfolgreich abgewehrt werden. Das Angriffsmuster offenbart jedoch, wie professionell organisierte Botnetze inzwischen agieren und welche Rolle scheinbar kleine Details, wie der User Agent, spielen.

Kein Blitzangriff, sondern kalkuliertes Hochfahren

Der Traffic stieg nicht explosionsartig an, sondern folgte einer charakteristischen Kurve, langsam und stetig über mehrere Minuten hinweg. Diese kontrollierte Eskalation ist typisch für Akteure, die ihre Ziele zunächst testen, um beispielsweise herauszufinden, ob eine Seite durch Mitigation-Systeme geschützt ist.

Solche „weichen” Starts sind raffinierter, als sie wirken: Ein plötzlicher Peak fällt auf, ein langsamer Anstieg kann jedoch Systeme täuschen, die nur auf abrupte Volumensprünge reagieren. Die Angriffsdauer betrug insgesamt weniger als eine halbe Stunde.

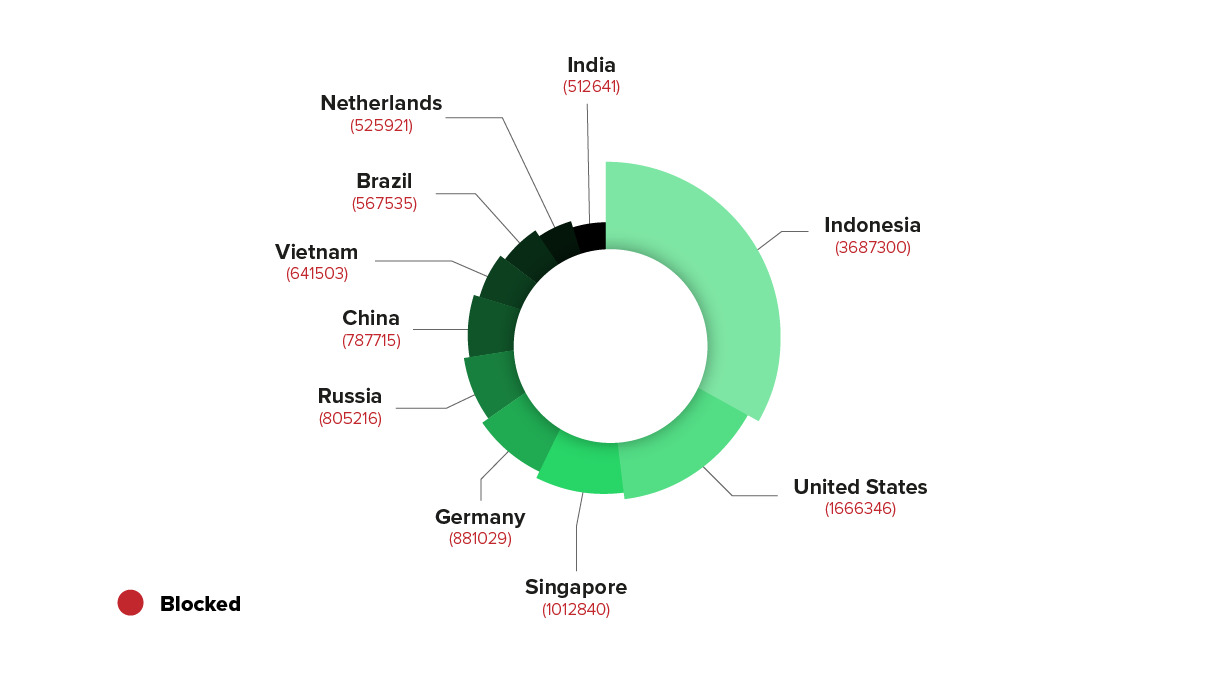

Ein Botnetz, das einmal um die Welt reicht

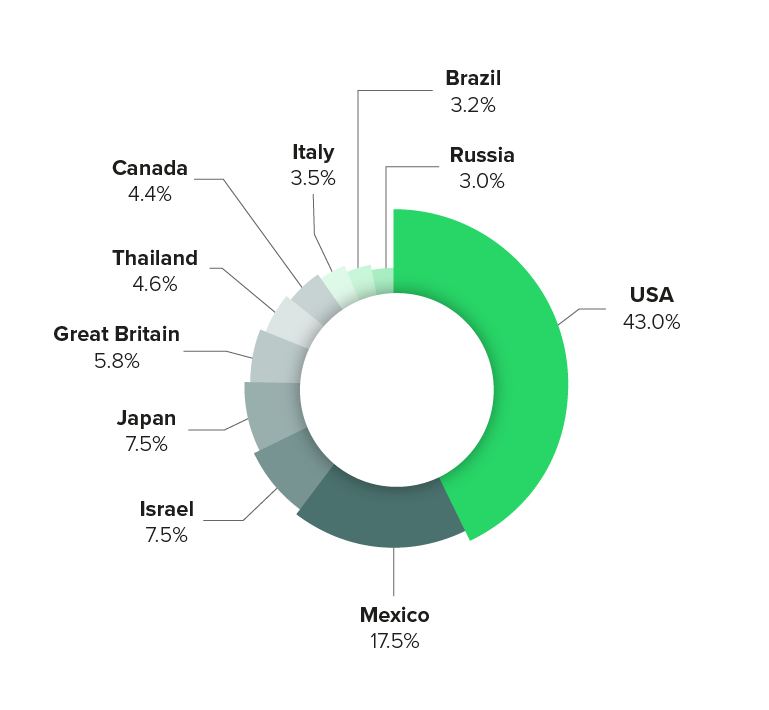

Die Quell-IP-Adressen waren auf dem gesamten Globus verteilt: Indonesien, die USA, China, Deutschland, Indien, Mexiko, Brasilien, Peru und Russland. Mehr als 5.000 Unique IPs waren beteiligt.

Dieses breite Spektrum spricht für ein groß angelegtes, gut organisiertes Botnetz. Offensichtlich wurden teilweise Cloud-Ressourcen oder leistungsstarke Server genutzt, was an dem hohen Datendurchsatz pro Host erkennbar war. Besonders auffällig war, dass ein erheblicher Anteil der Requests aus Netzen großer Telekommunikationsanbieter kam. Dies deutet auf kompromittierte Geräte oder Server innerhalb normaler Consumer-Netze hin, was ein klassisches Kennzeichen moderner, „gemischter“ Botnets ist.

Angriff auf die Root-Domain

Die Angreifer fokussierten sich bei ihrem Angriff auf die gesamte Website, d. h. auf die Root-Domain, also die Startseite, den zentralen Einstiegspunkt. Damit sollte die gesamte Webpräsenz offenbar unzugänglich gemacht werden.

Die Abwehrsysteme reagierten effizient: Auffällige IPs wurden automatisch in eine Quarantäne-Zone verschoben und sofort geblockt. So konnten Ressourcen geschont und die Latenz niedrig gehalten werden. Die meisten Anfragen erhielten eine HTTP-403-Antwort. Das zeigt, dass die Abwehr auf Applikationsebene konsequent griff.

Wenn der User Agent zur Signatur wird

Eines der Merkmale dieser Attacke war die Gleichförmigkeit der sogenannten User Agents, also der Kennungen, die Browser an Server senden, um sich beispielsweise als „Chrome“, „Safari“ oder „Firefox“ auszugeben.

Im beobachteten Angriff verwendeten fast alle Requests denselben User-Agent-String, ein klares Alarmsignal:

- Reale Nutzer:innen verwenden unterschiedlichste Browser, Versionen und Geräte – also viele verschiedene User Agents.

- Wenn hingegen Tausende IPs mit demselben User Agent auftreten, ist das ein Hinweis auf automatisierte Requests, etwa aus einem Botnetz oder Skript.

- Moderne Schutzsysteme erkennen solche Muster und blocken identische User Agents, wenn sie von vielen Quellen gleichzeitig kommen.

Getarnte Angriffe variieren User Agents dynamisch

Heute können Angreifer problemlos Listen mit Tausenden realistisch wirkenden User-Agent-Strings generieren, von denen viele öffentlich abrufbar sind. In einer fortgeschrittenen Angriffsversion würde jeder Bot einen anderen, plausiblen User-Agent-String verwenden. Dadurch wird es schwieriger, Traffic anhand dieser Signatur zu identifizieren oder zu blockieren.

Der beobachtete Angriff hingegen blieb bei zwei statischen User Agents und scheiterte somit an der ersten Verteidigungslinie.

Warum Gleichförmigkeit hilft, aber auch gefährlich ist

Für Verteidiger ist eine solche Gleichförmigkeit ein Glücksfall: Einfache Regeln wie „Blockiere alle identischen User Agents bei mehr als X Anfragen pro Minute aus verschiedenen IPs“ funktionieren zuverlässig.

Doch die Szene lernt schnell. Bereits heute kursieren Botnet-Frameworks, die mit randomisierten Browser-Signaturen, gefälschten Headern oder sogar simulierten Mausbewegungen arbeiten, um wie echte Nutzer zu wirken.

Damit wandelt sich der User Agent vom simplen Erkennungsmerkmal zu einem der wichtigsten Indikatoren für Bot-Intelligenz.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Rebalancing während des Angriffs

In den Traffic-Grafiken waren kurze Pausen oder Einbrüche im Datenvolumen zu erkennen. Wahrscheinlich wurde in diesen Momenten das Botnetz umstrukturiert. Entweder blockten Provider auffällige IPs, Geräte verloren die Verbindung oder die Angreifer wechselten zu neuen Adressbereichen.

Diese Dynamik unterstreicht, dass es sich um eine hochautomatisierte Infrastruktur handelt. Botnetzbetreiber erkennen in Echtzeit, welche Teile blockiert wurden, und ersetzen sie automatisch durch neue Ressourcen. Das erfordert technische Kontrolle und Ressourcen. Hier waren keine „Script Kiddies” am Werk, sondern es handelte sich um einen koordinierten Angriff mit globalem Zugriff.

Was können Unternehmen aus diesem Beispiel lernen?

Dieser Angriff mag im Vergleich zu komplexen Zero-Day-Exploits harmlos wirken, doch er zeigt eindrucksvoll: Auch einfache Mechanismen, die global skaliert und automatisiert sind, können erhebliche Störungen verursachen.

Für Betreiber von Webplattformen bedeutet das:

- Bot-Management ist Pflicht, keine Kür. Nur wer automatisierte Zugriffe intelligent erkennt, kann Traffic sauber trennen und Ressourcen schützen.

- User-Agent-Analysen liefern wertvolle Frühwarnsignale. Gleichförmige Browser-Kennungen über viele IPs hinweg sind ein sicheres Indiz für Automation.

- Quarantäne- und Rate-Limit-Regeln verhindern Ressourcenverschwendung. Verdächtige IPs sollten frühzeitig aus dem Verkehr gezogen werden.

- Forensische Daten sichern. Kurze Packet Captures und Log-Ausschnitte helfen dabei, Muster zu analysieren und Angriffspfade nachzuvollziehen.

- Cloud-Provider im Blick behalten. Da viele Angriffe virtuelle Maschinen in Public Clouds ausnutzen, ist ein gezieltes Monitoring wichtig, um Missbrauch früh zu erkennen.

Der unterschätzte Verbündete: der User Agent

Was wie ein klassischer DDoS-Angriff begann, entpuppte sich als Lehrstück über Automatisierung, Wiederverwendbarkeit und Identität im Netz. Der User Agent, der oft übersehen oder ignoriert wird, war in diesem Fall der Schlüssel zum Verständnis und zur erfolgreichen Abwehr.

Er zeigte, dass hinter Millionen von Requests kein organisches Nutzerverhalten steckte, sondern ein global synchronisiertes Botnetz. Sicherheit im Internet hängt nicht nur von der Bandbreite oder der Hardware ab, sondern auch von künstlicher Intelligenz, Mustererkennung und dem kontinuierlichen Lernen der Abwehrsysteme.

Sind Ihre Schutzsysteme bereit für die nächste Welle?

Wir unterstützen Unternehmen dabei, Botnet-Traffic zuverlässig zu erkennen, User-Agent-basierte Erkennungsmechanismen zu verfeinern und flexible Abwehrstrategien zu entwickeln.

Kontaktieren Sie uns für eine unverbindliche Sicherheitsanalyse, bevor der nächste Spike eintritt.

Normalerweise laufen volumetrische DDoS-Angriffe nach einem klaren Muster ab: Ein kurzer Anlauf, dann ein plötzlicher Peak, oft binnen weniger Sekunden. Das Ziel wird mit maximaler Wucht überlastet, bis die Angreifer ihre Ressourcen ausgeschöpft haben oder ein Mitigation-System greift. Doch bei dem hier beobachteten Vorfall spielte sich ein anderes Szenario ab.

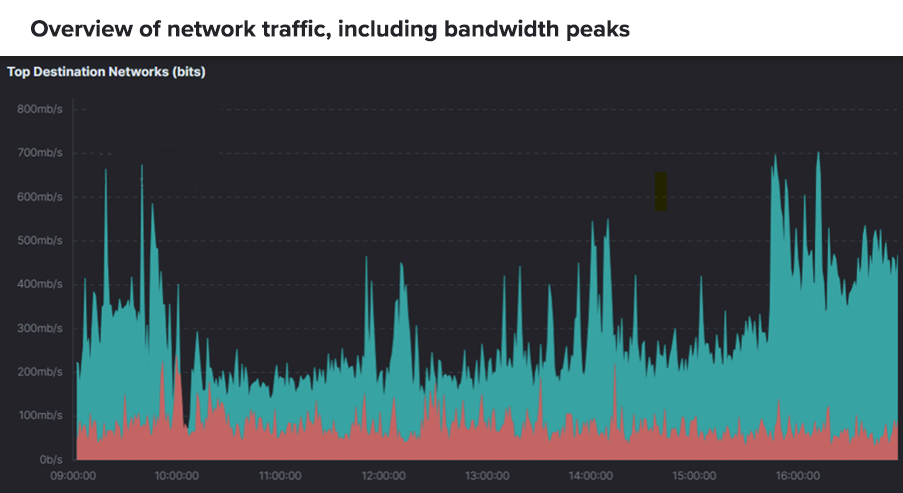

Über mehrere Stunden hinweg griff ein Akteur gleich drei Endpunkte an, zwei davon im selben Subnetz und ein dritter in einer anderen Infrastruktur. Die Angriffe folgten keinem simplen „Feuer frei“-Schema, sondern kamen in Wellen: kurze, teilweise unscheinbare Spitzen, längere Phasen relativer Ruhe und dann ein erneutes, noch stärkeres Aufdrehen. Besonders auffällig war der lange Atem des Angreifers. Während viele Kampagnen nach wenigen Minuten verpuffen, zog sich dieser Angriff von vormittags bis in den späten Nachmittag hinein.

Kernmerkmale des Vorfalls

Die Analyse zeigt mehrere auffällige Eckdaten: Die Dauer lag bei rund fünf bis sechs Stunden kontinuierlicher Aktivität. Die Angriffe richteten sich synchron gegen drei Endpunkte. Die Taktik war klar adaptiv: Zunächst wurden kleine Testwellen ausgesandt, dann erfolgte ein sukzessives Hochskalieren der Last. Protokollseitig dominierten UDP-Floods, flankiert durch TCP/HTTPS über Port 443. Die Spitzen lagen dabei im Bereich von zig bis hin zu mehreren hundert Gigabit pro Sekunde. Dieses Vorgehen deutet auf einen ressourcenstarken, adaptiven Angreifer hin, der wahrscheinlich über ein Botnetz mit automatischer Skalierung gesteuert wird.

Dynamik der Angriffswellen

Während die erste Angriffswelle mit Spitzen von rund vier Gigabit pro Sekunde noch harmlos wirkte, eskalierte die Lage nach und nach. In den folgenden Stunden wurden die Wellen größer und unberechenbarer – und für viele Systeme durchaus gefährlich. Mehrfach traten Peaks zwischen 20 und 70 Gigabit pro Sekunde auf, vereinzelt auch deutlich darüber hinaus. Am Ende der Attacke, nach Stunden scheinbarer Routine, wurden nochmals Spitzen im Bereich von mehreren hundert Gigabit bis hin zu einem Terabit verzeichnet.

Anders als bei üblichen Ramp-up-Mustern mit stetigem Anstieg und anschließender Dauerlast ließ der Angreifer die Ziele immer wieder „durchschnaufen“, nur um dann unvermittelt zurückzukehren. Diese Pausen wirkten fast wie Tests: Zunächst wurde geprüft, wie viel Widerstand vorhanden war, dann wurde die Schlagzahl erhöht.

Technische Auffälligkeiten im Detail

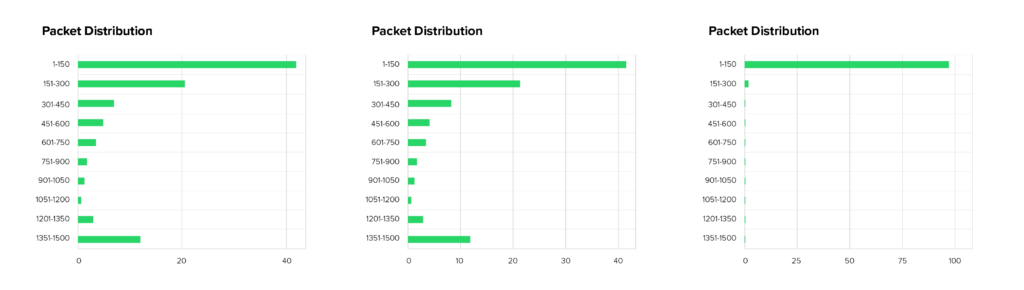

Bei der Abwehr von DDoS-Angriffen kommt es nicht nur auf das Volumen, sondern auch auf die Muster im Detail an. Besonders auffällig waren:

- Paketzahlen: Die Zahl der Pakete pro Sekunde war hoch. Selbst bei überschaubarer Bandbreite könnten Firewalls und Router unter dieser Last zusammenbrechen.

- Protokollmix: Ein Großteil des Traffics bestand aus klassischen UDP-Floods. Parallel dazu tauchten TCP-Ströme über Port 443 auf, was auf missbrauchte Proxies oder kompromittierte Webserver hindeutet.

- Paketgrößen: Die Verteilung war ungewöhnlich gemischt. Statt ausschließlich kleiner Fragmente tauchten unterschiedlich große Pakete auf. Dies lässt auf verschiedene Angriffs-Tools oder Botnet-Komponenten schließen.

Herkunft und eingesetzte Infrastruktur

Die Quellen des Angriffs waren breit gestreut. Ein Großteil des Traffics stammte aus China und Indien. Daneben tauchten auch Adressen aus Europa auf, darunter bekannte Carrier und Cloud-Anbieter. Auffällig war, dass vergleichsweise wenige IP-Adressen große Datenmengen lieferten. Dies deutet darauf hin, dass neben schwachen IoT-Geräten auch leistungsstarke Server oder kompromittierte virtuelle Maschinen beteiligt waren. Solche „schlagkräftigen Bots” können mehrere zehn Gigabit pro Sekunde erzeugen und überfordern damit klassische Schutzmechanismen schnell.

Lehren für Unternehmen

Der Angriff zeigt, dass DDoS-Akteure nicht nur auf rohe Gewalt setzen, sondern ihre Methoden variieren und über lange Zeiträume hinweg testen. Für Unternehmen bedeutet das, dass ihre Abwehrmechanismen flexibel bleiben müssen. Noch wichtiger ist die Erkenntnis, dass die Verteidigung gegen volumetrische DDoS-Angriffe kein Sprint, sondern ein Marathon ist. Der Vorfall macht deutlich: Resilienz im Netz entsteht nicht durch starre Mauern, sondern durch Lernfähigkeit und kontinuierliche Anpassung – ähnlich wie auf Seiten der Angreifer.

Möchten Sie wissen, wie gut Ihr Unternehmen auf solche Angriffe vorbereitet ist? Dann sprechen Sie uns an! Wir unterstützen Sie bei der Analyse sowie der Entwicklung passgenauer Abwehrstrategien und einer praxisnahen Planung.

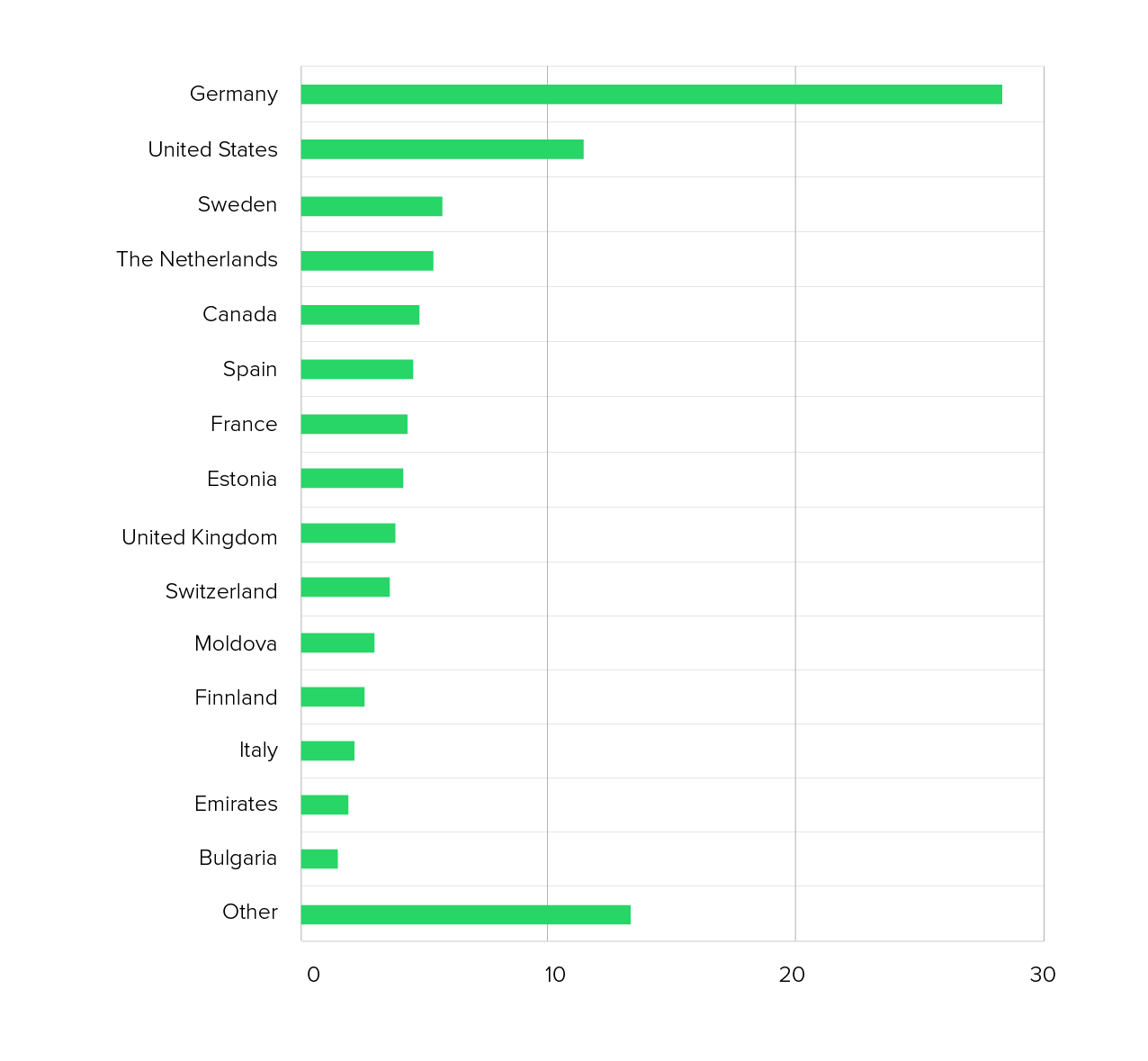

Die pro-russische Hackergruppe NoName057(16) sorgt erneut für Schlagzeilen. Zwischen Ende Juli und Anfang August 2025 wurden die öffentlichen Webseiten mehrerer deutscher Städte, darunter Trier, Mainz, Ludwigshafen und Koblenz, Ziel koordinierter DDoS-Attacken. Diese Vorfälle verdeutlichen die zunehmende Bedrohung durch politisch motivierte Cyberangriffe im Rahmen hybrider Kriegsführung für Staaten und Kommunen.

Internationale Ermittler schlagen gegen NoName057(16) zu

Mit nur einem Klick kann eine ganze Infrastruktur lahmgelegt werden. Zwischen dem 14. und 17. Juli 2025 gingen internationale Ermittler gegen das pro-russische Cybercrime-Netzwerk NoName057(16) vor, dass sich auf DDoS-Angriffe spezialisiert hat. Unter dem Codenamen „Operation Eastwood” koordinierte Europol einen internationalen Schlag, an dem Behörden aus über einem Dutzend Ländern, darunter Deutschland, Frankreich, die USA und die Niederlande, beteiligt waren. Die Aktion wurde zudem von der ENISA und privaten Partnern unterstützt.

Das Ziel war es, die zentrale Serverstruktur von NoName057(16) offline zu nehmen, Hunderte Unterstützer zu warnen und die Hintermänner international zur Verantwortung zu ziehen. Die Ermittler stießen auf ein Netzwerk, das ideologisch motiviert, aber technisch relativ simpel agiert und geschickt Gamification und Kryptowährungen nutzt, um Freiwillige zu rekrutieren. Die Angriffe richten sich gezielt gegen Länder, die die Ukraine im Krieg gegen Russland unterstützen. Sie zeigen, wie politische Konflikte zunehmend in die digitale Welt verlagert werden.

„Operation Eastwood” war zwar ein herber Schlag gegen die Hackergruppe, doch schon kurze Zeit später meldete sich NoName057(16) wieder zurück.

Rückkehr der Angriffe: Trier und weitere Städte betroffen

Erste neue Angriffe wurden ab dem 29. Juli 2025 und verstärkt in der ersten Augustwoche dokumentiert. Die Cyberangriffe betrafen unter anderem mehrere Webseiten von Städten und Landkreisen in Sachsen-Anhalt und Thüringen, darunter Magdeburg und Erfurt.

Anfang August traf es dann neben Trier auch Mainz, Ludwigshafen und Koblenz. Laut LKA waren lediglich die öffentlichen Internetseiten betroffen, die Telefon- und E-Mail-Kommunikation der Stadtverwaltung blieb voll funktionsfähig. Die finanziellen Schäden fielen gering aus, das primäre Ziel war die temporäre Überlastung und Störung der Server.

NoName057(16): Digitale Partisanen im hybriden Krieg

NoName057(16) ist nicht nur eine Gruppe von Hackern, sondern agiert als digitale paramilitärische Organisation im hybriden Krieg. Ihre Aktionen verdeutlichen, wie sehr Cyberangriffe inzwischen Teil geopolitischer Auseinandersetzungen geworden sind – oft unterhalb der Schwelle konventioneller Kriegsführung.

Für Staaten, Unternehmen und Organisationen in NATO-Ländern bedeutet das: die Bedrohung durch ideologisch motivierte Cyberangriffe ist real und erfordert langfristige, kontinuierliche Wachsamkeit, strategische Planung und technische Abwehrmaßnahmen.

Das digitale Echo des Krieges

Nur wenige Tage nach dem großflächigen Einmarsch Russlands in die Ukraine im März 2022 wurde das pro-russische Hacktivisten-Netzwerk NoName057(16) aktiv. Die politisch motivierte Gruppierung hat sich seitdem auf groß angelegte DDoS-Angriffe spezialisiert, die gezielt gegen staatliche und öffentliche Institutionen in Ländern gerichtet sind, die Russland ablehnen. Laut der Insikt Group verzeichnete die Gruppe zwischen Juli 2024 und Juli 2025 über 3.700 einzelne Angriffsziele, wobei die Ukraine am stärksten betroffen war, gefolgt von Frankreich, Italien und Schweden.

Im Kern operiert NoName057(16) ideologisch motiviert und nicht aus finanziellen Gründen. Das Netzwerk nutzt das eigens entwickelte DDoS-Tool „DDoSia“, dass es auch technisch unerfahrenen Freiwilligen ermöglicht, Angriffe auszuführen. Über Telegram-Kanäle rekrutiert die Gruppe Helfer, verteilt Angriffsziele und belohnt aktive Teilnehmer mit Kryptowährungen – ein System, das politische Loyalität und Gamification kombiniert.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Technische Struktur und Vorgehensweise

Die Infrastruktur von NoName057(16) ist bemerkenswert strukturiert. Tier-1-Server, die nur kurze Zeit aktiv sind, kommunizieren ausschließlich mit gesicherten Tier-2-Servern. Dadurch bleibt die Kontrolle über die Angriffe stabil. Eine Analyse der Aktivitäten legt nahe, dass die Betreiber nach russischer Zeitzone arbeiten und neue Ziele in zwei täglichen Wellen einpflegen. Dadurch wirken die Attacken planbar und koordiniert.

Die Ziele der Angriffe sind klar: Störung kritischer staatlicher Dienste, Erregen öffentlicher Aufmerksamkeit für russlandfreundliche Narrative und Vergeltung für politische Maßnahmen gegen Russland. Beispiele dafür sind Angriffe auf litauische Infrastruktur nach EU-Sanktionen, auf dänische Finanzinstitute wegen Unterstützung der Ukraine oder auf italienische Webseiten nach „russophoben” Äußerungen des Staatspräsidenten.

Sisyphusarbeit im digitalen Raum

Der Kampf gegen politisch motivierte und pro-russische Hackergruppen wie „NoName057(16)” gleicht einer modernen Sisyphusarbeit: Mit nur einem Klick kann eine ganze Infrastruktur lahmgelegt werden und jeder Schlag gegen die Täter wird schnell durch neue Angriffe beantwortet.

Zwar hat „Operation Eastwood” gezeigt, dass internationale Ermittler effektiv zusammenarbeiten können, um zentrale Strukturen lahmzulegen und Hintermänner zu verfolgen, doch die Wiederkehr von NoName057(16) wenige Wochen später verdeutlicht die dauerhafte Bedrohung.

Für Staaten, Kommunen und Unternehmen bedeutet dies: Cyberabwehr ist kein einmaliges Unterfangen. Stattdessen braucht es einen kontinuierlichen und strategischer Ansatz, um in einem digitalen Krieg handlungsfähig zu bleiben.

Viele denken bei DDoS-Attacken immer noch an reine Volumenattacken. Wenn von Terabit-Peaks, überlasteten Backbones und massiven Bandbreitenschlachten die Rede ist, horchen die meisten auf. Angriffe können sich auch in anderen Dimensionen abspielen, wobei die Folgen dennoch gravierend sein können.

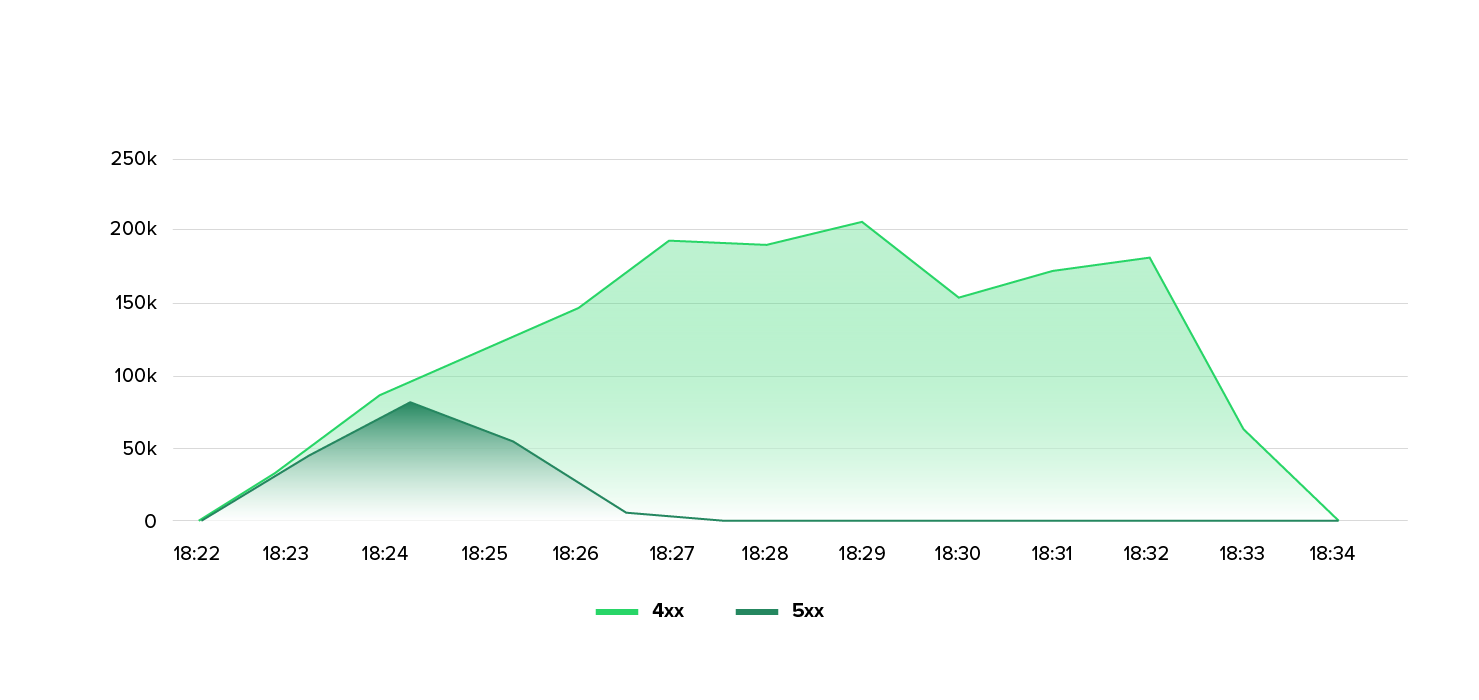

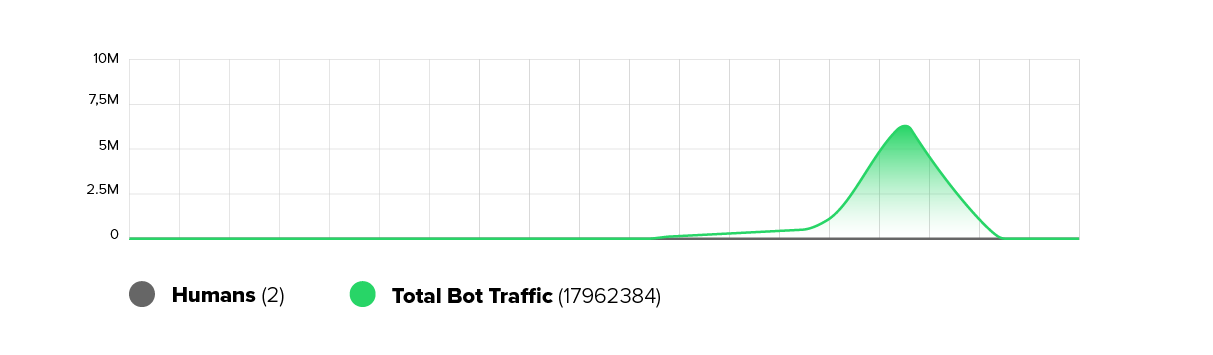

Ein aktuelles Beispiel zeigt, wie präzise Layer-7-DDoS-Angriffe (auch Application-Layer-Angriffe genannt) heute orchestriert werden. Hier ging es nicht um stundenlange Dauerbelastung oder Rekordvolumen, sondern um die gezielte Lahmlegung einer Webanwendung durch massenhaft parallele Sessions.

Klein aber oho

Der Angriff begann unscheinbar. Es gab keinen ungewöhnlichen Anstieg im Backbone und auch keine Überlastung der Leitungen. Erst bei der Analyse der Webserver wurde deutlich, dass etwas nicht stimmte.

- Innerhalb weniger Minuten wurden rund 580 Millionen HTTP-Anfragen gegen eine einzelne Domain abgefeuert.

- Zeitweise wurden dabei bis zu 16 Millionen Sessions pro Minute parallel aufgebaut.

- Beteiligt waren rund 1.000 verschiedene IP-Adressen, die gemeinsam einen hochgradig verteilten Angriff erzeugten.

- Die Requests waren standardisierte HTTP-GET-Anfragen – simpel, aber in der Masse überwältigend.

Die Folge: Die Applikation geriet unter massiven Druck – allerdings nicht aufgrund der Bandbreite, sondern aufgrund der Überlastung von CPU, Speicher und Session-Handling.

Wie die Attacke funktionierte

Während volumetrische Angriffe vor allem „die Rohre verstopfen“, zielt ein Layer-7-Angriff auf die Applikationsebene ab. Hier reicht es, innerhalb kurzer Zeit Millionen vermeintlich legitimer Anfragen zu stellen. Webserver müssen jede dieser Anfragen bearbeiten und stoßen damit schnell an ihre Grenzen.

Besonders auffällig war in diesem Fall:

- Die Attacke beschränkte sich nur auf die Root-Domain, nicht auf tiefere Verzeichnisse oder APIs.

- Die Anfragen selbst sahen für Außenstehende „normal” aus. Es handelte sich nicht um exotische Protokolle oder fehlerhafte Requests, sondern um reguläre GET-Aufrufe.

- Mehr als 102 Millionen Bot-Requests wurden erkannt und blockiert.

Damit zeigt sich die besondere Gefahr: Solche Angriffe sind schwer von regulärem Nutzerverhalten zu unterscheiden.

Verteidigung in Echtzeit

Entscheidend war die Reaktion der Schutzsysteme. Die Web Application Firewall (WAF) erkannte Auffälligkeiten frühzeitig. Mehrere Sicherheitsregeln sprangen gleichzeitig an, etwa:

- Ungewöhnlich hohe Anfrageraten pro IP.

- Parallele Sessions in ungewöhnlicher Dichte.

- Zugriffsmuster, die nicht menschlichem Verhalten entsprachen.

Sobald eine Quelle als verdächtig eingestuft wurde, griff zusätzlich eine Blockade auf Layer 3. Dadurch wurde weiterer schädlicher Traffic dieser IP-Range bereits auf Netzwerkebene geblockt, so dass die Applikationsschicht nicht betroffen war. Zusätzlich setzten die Systeme auf eine Art „Quarantäne“: Angreifer-IP-Adressen, die einmal als verdächtig eingestuft wurden, wurden automatisch auf eine Sperrliste gesetzt.

Das Ergebnis: Der Angriff konnte zwar kurzfristig Last erzeugen, wurde aber im weiteren Verlauf zunehmend ins Leere geleitet.

Ein lernendes Botnet

Besonders interessant war die Adaptivität des Botnets. Während der Attacke tauchten kontinuierlich neue IP-Adressen auf. Sobald eine Gruppe blockiert wurde, wurde die nächste nachgeladen. Dieses Verhalten deutet auf eine automatisierte Steuerung mit global verteilter Infrastruktur hin.

Mit anderen Worten: Hier agierte kein statisches Botnet, das nach einigen Minuten verpufft wäre. Es handelte sich vielmehr um ein hochgradig flexibles Angriffswerkzeug, das auf Abwehrmaßnahmen reagieren konnte.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Warum Layer-7-Angriffe so gefährlich sind

Volumetrische Angriffe lassen sich in der Regel schnell erkennen. Die Bandbreite explodiert, Router und Switches schlagen Alarm. Application-Layer-Angriffe bewegen sich dagegen oft unterhalb dieser Schwelle. Sie nutzen Schwächen aus, die in der Applikation selbst liegen.

Die zentralen Risiken sind:

- Täuschend echt: Die Requests ähneln normalen Nutzeranfragen.

- Ressourcenintensiv: Jeder einzelne Request beansprucht Serverkapazitäten.

- Schwer erkennbar: Klassische Netzwerkfilter greifen hier oft nicht.

Gerade Unternehmen, die stark von ihrer Webpräsenz abhängig sind – etwa aus den Bereichen E-Commerce, Gaming oder digitale Plattformen – laufen Gefahr, dass selbst kurze Angriffe zu spürbaren Ausfällen und Umsatzeinbußen führen.

Lehren aus dem Angriff

Dieser Vorfall macht deutlich, dass moderne DDoS-Angreifer nicht unbedingt auf schiere Größe setzen müssen. Präzision schlägt Volumen. So lässt sich mit vergleichsweise geringen Ressourcen – in diesem Fall unter 1.000 IP-Adressen – massiver Schaden anrichten, wenn die Angriffstaktik klug gewählt wurde.

Die wichtigsten Erkenntnisse:

- Frühzeitige Anomalie-Erkennung ist entscheidend, um Layer-7-Angriffe rechtzeitig zu stoppen.

- Automatisierte Abwehr muss adaptiv sein und sich auf wechselnde Muster einstellen können.

- Mehrschichtige Verteidigung – vom Backbone bis zur Applikation – ist notwendig, um Lücken zu schließen.

Fazit

DDoS-Angriffe sind längst mehr als nur ein Wettrennen um die höchste Bandbreite. Die Gefahr liegt heute vor allem in der Kombination aus technischer Raffinesse und gezielten Angriffen auf Anwendungen. Ein Layer-7-Angriff hat gezeigt, wie schwerwiegend selbst „unsichtbare” Attacken sein können, wenn innerhalb von Minuten Millionen Sessions ohne regulären Nutzerzweck aufgebaut werden.

Wer seine Dienste schützen will, muss die Verteidigung in die Tiefe denken: Nicht nur Gigabit-Angriffe abwehren, sondern auch Muster verstehen, Verhalten analysieren und flexibel reagieren. Nur so lassen sich auch hochentwickelte Attacken wie diese effektiv abwehren.

Innerhalb weniger Tage registrierte Link11 eine Serie von DDoS-Angriffen, die nicht durch ihre Dauer oder Lautstärke, sondern durch ihre Präzision auffielen. Ein Unternehmen aus der digitalen Entertainmentbranche wurde gezielt neunmal attackiert. Anstelle einer stundenlangen Dauerbelastung setzten die Angreifer auf eine „Hit-and-Run“-Taktik: Kurze Datenexplosionen von bis zu 1 Tbit/s, jeweils nur fünf bis zehn Minuten lang, verteilt über sechs Tage.

Bemerkenswert war dabei nicht nur das Angriffspotenzial, sondern auch die Durchführung: Die Angriffe waren gezielt, kurz und effizient. Die begrenzte Dauer erschwerte die Analyse, ließ aber die Strategie erkennen.

Drei zentrale Merkmale:

Kurz, aber heftig:

Jeder Angriff dauerte nur wenige Minuten, erzeugte dabei aber enorme Datenströme im hohen Gigabit- bis Terabit-Bereich. Insgesamt summierte sich das übertragene Datenvolumen auf mehrere hundert Terabyte. Die Spitzenlast von bis zu 1 Tbit/s entsprach klassischen Rekordangriffen, war jedoch auf ein extrem kleines Zeitfenster verdichtet.

Wiederholung und Staffelung:

Anstatt eines anhaltenden Dauerbeschusses verteilten sich die DDoS-Attacken über mehrere Tage, teils mehrmals täglich, jedoch zu wechselnden Uhrzeiten. Besonders auffällig war der schnelle Aufbau: Innerhalb von Sekunden stieg der Traffic von null auf mehrere hundert Gbit/s („Fast Ramping“). Diese Taktik ließ den Abwehrsystemen kaum Reaktionszeit und sorgte bei minimaler Angriffsfläche für maximale Disruption.

Technisch variabel, strategisch kontrolliert:

Was auf den ersten Blick wie klassische Volumenangriffe wirkte, entpuppte sich bei näherer Analyse als komplexes Taktikmuster:

- Zunächst wurden UDP-Floods auf Port 443 genutzt, um verschlüsselte Webkommunikation (QUIC/HTTPS) gezielt zu stören.

- Darauf folgten Bursts mit zusätzlichen TCP-80-Angriffen bei weiterhin hoher Bandbreite.

- Später änderte sich das Muster: TCP 443 und TCP 80 wurden mit variabler Paketgröße geflutet, jedoch bei geringerer Bandbreite (~200 Gbit/s) und komplexerem Verhalten.

- Anschließend wurde UDP 123 (NTP) eingesetzt, ein selteneres Protokoll, das häufig in reflektierten Angriffen genutzt wird. Die Ports wirkten zufällig, die Pakete waren klein und das Volumen lag bei 40 Gbit/s.

- Schließlich kehrten die Angreifer zum ursprünglichen Muster zurück: UDP 443 und TCP 443 mit großen Paketen, hoher Last und breiter IP- und Port-Streuung.

Die Paketanalysen zeigten einen klaren Wandel: Zu Beginn dominierten große, gleichförmige Pakete, was typisch für reflektierende Angriffe ist. Später wurden die Muster variabler, vermutlich um klassische Signaturerkennung zu umgehen.

Auch die Quell-IP-Adressen und ASNs waren breit gestreut. In Kombination mit der Einspeisung über alle großen Link11-Nodes spricht vieles für IP-Spoofing oder den Einsatz eines weltweit verteilten Botnetzes mit gezielter Lastverteilung.

Verteilt und schwer zurückzuverfolgen

Die Angriffe kamen aus zahlreichen Entry Points mit stark variierenden Quell-ASNs und vermeintlich geografisch verteilten IP-Adressen – viele davon waren wahrscheinlich gefälscht oder wurden über kompromittierte Systeme generiert. Die Muster deuten auf gezielte Unterbrechungen von HTTPS-Diensten hin, was ein weiteres Indiz dafür ist, dass der Angreifer fundierte Kenntnisse über die Zielinfrastruktur besaß.

Die Strategie legt nahe:

- Der Angreifer wusste, welche Dienste auf den Zielsystemen laufen.

- Zeitfenster und Protokollwahl waren auf maximale Wirkung bei minimalem Aufwand ausgerichtet.

- Das Botnet war global verteilt, vermutlich um Schwachstellen in einzelnen Netzen auszunutzen oder gezielt Knotenpunkte zu überlasten.

Motivlage: Wettbewerb statt Politik?

Auffällig ist, dass das angegriffene Unternehmen aus der digitalen Entertainmentbranche stammt – einem Umfeld, in dem DDoS-Attacken häufig aus wirtschaftlichen Motiven heraus begangen werden. Dabei sollen Dienste gezielt gestört, Nutzer verärgert und Marktanteile untergraben werden. Hinweise auf gezielte Angriffe zu Stoßzeiten sprechen für einen wettbewerbsgetriebenen Hintergrund.

Weitere Erkenntnisse:

Neben der unmittelbaren Angriffswucht lieferte die Serie strategische Einblicke.

- Botnet-Vorbereitung: In den Tagen vor den Hauptangriffen wurden kleinere Anfragemuster festgestellt, die vermutlich der Aufklärung oder als Testläufe dienten.

- Adaptive Taktik: Zwischen den Angriffen änderten sich Quellverhalten und Protokollwahl, was darauf hindeutet, dass der Angreifer auf Gegenmaßnahmen reagierte und Signaturen aktiv umging.

- Hohe Effizienz: Die Kombination aus kurzer Dauer und hoher Last spricht für ein gutes Kosten-Nutzen-Verhältnis auf Angreiferseite. Der Einsatz frei verfügbarer Infrastruktur, wie Open Proxies oder günstiger Botnet-Ressourcen, senkt die Einstiegshürden zusätzlich.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Was bedeutet das für die Verteidigung?

Diese Art von Angriffen ist schwer zu erkennen und noch schwerer zu stoppen. Ihre Kürze erschwert die forensische Auswertung und ihre Variabilität stellt eine Herausforderung für automatisierte Systeme dar. Und dennoch ist die Methode effektiv.

Abwehrsysteme müssen darauf ausgerichtet sein.

- dynamische Erkennung, die nicht nur die Bandbreite, sondern auch Paketmuster und das Zeitverhalten analysiert.

- Verhaltensanalysen auf Netzwerk- und Anwendungsebene, um ungewöhnliche Nutzungsmuster zu identifizieren.

- Redundante Systeme, geografisch und systemisch verteilt

- Vorbereitung auf spezifische Angriffstypen (z. B. UDP-443-Floods, TCP-Reflexionen), inklusive durchdachter Incident-Response-Playbooks.

Fazit: Präzision als neue Bedrohungsdimension

Diese Angriffsserie zeigt exemplarisch, dass moderne DDoS-Akteure nicht mehr auf rohe Gewalt setzen müssen. Taktische Intelligenz, Zeitsteuerung, Infrastrukturkenntnisse und adaptive Muster genügen, um digitale Dienste gezielt zu stören – selbst mit begrenzten Ressourcen.

Der Schutz vor solchen Angriffen erfordert daher mehr als nur Bandbreitenkapazität: Benötigt werden automatisierte Echtzeitanalysen, ein tiefgreifendes Verständnis des Datenverkehrs und eine adaptive Abwehrlogik, die Muster erkennt, bevor diese zu Unterbrechungen führen.

Sie möchten wissen, wie Ihr Unternehmen gegen taktisch ausgeklügelte DDoS-Angriffe gewappnet ist? Unsere Expert:innen unterstützen Sie bei der Analyse, Planung und Umsetzung wirkungsvoller Schutzmechanismen.

27.000 Polizisten schützten Den Haag beim NATO-Gipfel physisch, aber gegen die digitalen Angriffe waren sie machtlos. Was in den Niederlanden passiert, zeigt exemplarisch eine neue Ära politisch motivierter Cyberangriffe, die demokratische Prozesse systematisch bedrohen.

NATO-Gipfel als perfekte Cyberkriegs-Kulisse

Während sich die Staats- und Regierungschefs von 45 Ländern in Den Haag zum NATO-Gipfel versammelten, nutzte die pro-russische Hackergruppe NoName057(16) die politische Großveranstaltung für eine koordinierte Cyberoffensive. Die Angreifer zielten gezielt auf das NATO Regional Representation in den Niederlanden sowie mehrere Gemeinden und Provinzen, darunter Den Bosch, Delft und Den Haag.

Der Angriff auf NotuBiz, einen IT-Dienstleister für Gemeinden und politische Institutionen, machte wichtige Dokumente temporär unzugänglich. Als Folge der Attacke waren verschiedene Domains, die auch die Gemeinde Den Haag nutzt, zeitweise eingeschränkt oder nicht erreichbar

Systematische Angriffswellen in den Niederlanden

Die Niederlande sind 2024 und 2025 zum Schauplatz einer beispiellosen Serie politisch motivierter Cyberangriffe geworden, die ein klares Muster staatlich gesteuerter digitaler Vergeltung erkennen lassen.

EU-Wahlen als erste Zielscheibe

Bereits im Juni 2024 nutzte die pro-russische Hackergruppe HackNeT die EU-Parlamentswahlen für eine großflächige Cyberoffensive gegen niederländische Websites politischer Parteien. Die dokumentierten Zahlen offenbaren das massive Ausmaß dieser Attacken: Über 1 Milliarde HTTP-Anfragen mussten täglich abgewehrt werden, wobei einzelne Websites mit bis zu 115 Millionen Anfragen pro Stunde bombardiert wurden. Diese vierstündigen Angriffswellen am 5. und 6. Juni zeigten erstmals das volle Potenzial großangelegter Botnet-Infrastrukturen gegen demokratische Prozesse.

Bildungssektor unter Dauerbeschuss

Im Januar 2025 eskalierte die Situation dramatisch, als DDoS-Attacken den niederländischen Bildungssektor lahmlegten. SURF, die IT-Organisation für Hochschulen, meldete massive Störungen durch einen DDoS-Angriff, der das gemeinsame Netzwerk der Universitäten zum Kollaps brachte.

Die Universität Maastricht berichtete über ausgefallene Campus-WiFi und VPN-Services, während Tilburg und Utrecht ebenfalls schwer betroffen waren. Parallel wurde das DigiD-System attackiert – Logius, die Regierungsbehörde für digitale Identitäten, bestätigte den Angriff und führte die Ausfälle auf das schiere Ausmaß des Traffic-Volumens zurück, das die Systemverteidigung überwältigte.

Vergeltung für Ukraine-Hilfe

Der politische Hintergrund wurde im April 2025 unmissverständlich deutlich, als NoName057(16) systematisch niederländische Provinzen angriff. Die Hackergruppe begründete ihre Attacken explizit mit der niederländischen Ukraine-Hilfe: Die Niederlande hätten im Februar militärische Hilfe für 6 Milliarden Euro an die Ukraine gesandt und weitere 3,5 Milliarden Euro für 2026 bereitgestellt.

Dafür mussten die Behörden laut NoName057(16) das Budget für Bildung und Forschung um 1,2 Milliarden Euro kürzen. Die Angriffe trafen gezielt die Provinzen Drenthe, Groningen, Noord-Brabant, Noord-Holland und Overijssel sowie Städte wie Gouda, Tilburg, Almere, Breda, Apeldoorn, Haarlemmermeer und Enschede.

NATO-Gipfel als Höhepunkt

Den vorläufigen Höhepunkt erreichte die Angriffsserie während des NATO-Gipfels in Den Haag, als NoName057(16) das NATO Regional Representation sowie strategisch wichtige Gemeinden ins Visier nahm. Der Angriff machte wichtige Regierungsdokumente temporär unzugänglich und demonstrierte die Verwundbarkeit demokratischer Infrastrukturen.

Diese Angriffswellen zeigen eine neue Qualität hybrider Kriegsführung: Jedes geopolitische Ereignis wird systematisch für Cyberattacken genutzt, um demokratische Prozesse zu stören und politischen Druck auszuüben.

BKA-Lagebild bestätigt dramatischen Trend

Die jüngsten Zahlen des BKA-Cybercrime-Lagebilds 2024 belegen eine besorgniserregende Entwicklung: Hacktivistische DDoS-Angriffe nehmen rapide zu und Cyberkriminelle nehmen verstärkt die Websites öffentlicher Verwaltungen und Behörden ins Visier.

Dramatische Schadenszahlen

- 178,6 Milliarden Euro Schäden durch Cyberattacken in Deutschland

- Drei Viertel aller Schäden entstehen durch Cyberangriffe

- 201.877 Cybercrime-Auslandstaten – 31,4 % aller Auslandstaten sind Cybercrime-Delikte

- Aufklärungsquote nur 32 % bei Cybercrime-Delikten

Deutschland bereits im Visier

Das BKA dokumentiert konkrete Angriffe und berichtet, dass die Webseiten der Landesregierung, der Landespolizei sowie des Landesverfassungsschutzes von Mecklenburg-Vorpommern aufgrund von DDoS-Angriffen für mehrere Stunden nur eingeschränkt erreichbar waren. Die pro-russische hacktivistische Gruppierung NoName057(16) beanspruchte die Angriffe über Telegram für sich.

Digitalisierung geopolitischer Konflikte

Eine zentrale Erkenntnis des BKA-Lagebilds ist die zunehmende Ausweitung geopolitischer Konflikte in den digitalen Raum. Die Täterschaft lässt sich primär in zwei Lager einordnen: pro-russisch oder anti-israelisch, wobei ihre Motivation aus geopolitischen Konflikten resultiert, die spätestens seit 2022 vermehrt in den digitalen Raum übertragen werden.

Technische Realitäten: Einfach, aber wirkungsvoll

Niedrige Einstiegshürden

Der niederländische IBD („Informatiebeveiligingsdienst“, auf Deutsch „Informationssicherheitsdienst“) stellt fest, dass DDoS-Angriffe aufgrund leicht verfügbarer Tools relativ einfach durchzuführen sind und nicht viel technisches Fachwissen erfordern. Die Konsequenzen bleiben begrenzt, da die zugrundeliegenden Systeme nicht betroffen sind.

Symbolische Wirkung im Fokus

Die Auswirkungen von DDoS-Angriffen sind laut IBD oft begrenzt und symbolisch. Gruppen hinter DDoS-Übergriffen verwenden starke Rhetorik, um Aufmerksamkeit für ihren ausgeführten digitalen Angriff und ihr politisches Ziel zu generieren, wobei sie dies oft über soziale Medien verbreiten.

Massive Infrastruktur erforderlich

Die dokumentierten Angriffe sind nur durch Botnets mit zehntausenden koordiniert agierenden Geräten möglich, ähnlich den Netzwerken, die bei der Operation Endgame von Europol zerschlagen wurden.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

BKA warnt vor KI-unterstützten Cyberangriffen

Das Bundeslagebild prognostiziert eine weitere Verschärfung der Bedrohungslage, da Künstliche Intelligenz zunehmend auch für cyberkriminelle Aktivitäten genutzt wird. Das BKA erwartet zukünftig eine weitere Verschärfung KI-unterstützter Straftaten. Künstliche Intelligenz kann Cyberangriffe nicht nur professioneller gestalten, sondern durch Automatisierung auch schneller ein breiteres Ausmaß und eine höhere Kritikalität von Cyberdelikten erreichen.

Was demokratische Staaten jetzt tun müssen

Angesichts der eskalierenden DDoS-Bedrohung, wie man aktuell in den Niederlanden beobachten konnte, müssen Organisationen ihre Cyber-Verteidigung grundlegend überdenken. Die Analyse der systematischen Angriffswellen offenbart konkrete Anforderungen für einen wirksamen Schutz:

- DDoS-Schutzlösungen: Professionelle Mitigation-Services sind essenziell für einen standhaften Schutz der digitalen Infrastruktur

- Redundante Systeme: Mehrstufige Firewall-Architekturen haben sich bei der Traffic-Filterung bewährt

- Monitoring: Früherkennung anomaler Traffic-Muster zur rechtzeitigen Reaktion

Fazit

Die systematischen Angriffe auf die Niederlande zeigen eine neue Qualität hybrider Bedrohungen. Der Trend, den man hier beobachten kann, verdeutlicht: Hierbei handelt es sich schon lange nicht mehr um eine rein theoretische Bedrohung. Politisch motivierte DDoS-Angriffe sind zur digitalen Waffe der Wahl für staatlich gesponserte oder ideologisch motivierte Akteure geworden.

Link11 steht bereit, wenn die nächste Attacke zuschlägt. Denn eines ist sicher: Die Frage ist nicht ob, sondern wann der nächste Angriff kommt.

Ende April 2025: Während sich die innenpolitische Debatte in Deutschland um die geplante Lieferung von Taurus-Marschflugkörpern an die Ukraine zuspitzt, beginnt im Schatten dieser Entscheidung eine digitale Offensive. Pro-russische Hackergruppen – allen voran NoName057(16) – intensivieren ihre Angriffe auf deutsche Unternehmen, Institutionen und Städte.

Binnen weniger Tage wurden Websites von Landesbanken, Industrieunternehmen und Stadtverwaltungen durch gezielte DDoS-Attacken lahmgelegt. Öffentlichkeitswirksam bekannte sich NoName über Telegram zu den Angriffen und markierte damit eine neue Stufe in der geopolitisch motivierten Cyberkriegsführung gegen deutsche Ziele.

Während Portale wie berlin.de, stuttgart.de oder nuernberg.de stunden- bis tagelang nicht erreichbar waren, wurden parallele Angriffsversuche auf Unternehmensseiten wie Volkswagen, Lidl oder Commerzbank verzeichnet.

Inmitten dieses Angriffsrauschens haben wir im Link11-Netzwerk einen Layer-7-DDoS-Angriff beobachtet, der nicht durch seine Lautstärke, sondern durch seine Raffinesse auffiel. Es gab keinen brachialen Datenstrom und keine Millionenpakete pro Sekunde, sondern einen präzisen Angriff.

Was ist ein Layer-7-DDoS-Angriff?

Ein Layer-7-DDoS-Angriff zielt auf die oberste Schicht der Netzwerkkommunikation, die Anwendungsebene, ab. Typische Angriffsformen sind das massenhafte Absetzen von HTTP-Anfragen an Webserver oder APIs, um die Backend-Ressourcen auszuschöpfen.

Im Gegensatz zu volumetrischen Angriffen liegt die Stärke dieser Angriffe nicht in der Bandbreite, sondern in der großen Anzahl intelligenter, legitimer HTTP-Anfragen. Diese lassen sich nur schwer von regulärem Traffic unterscheiden.

Tarnen mit Struktur

Der beobachtete Angriff wirkte auf den ersten Blick unauffällig: kein außergewöhnliches Volumen, keine exotischen Herkunftsländer. Was ihn dennoch bemerkenswert machte, war die gezielte Nutzung bekannter Hosting-Provider, deren Infrastruktur auch von vielen VPN-Diensten verwendet wird.

Die wichtigsten Merkmale:

- IP-Ranges von Datacamp Limited und M247 Ltd.

- Diese Provider sind häufige Knotenpunkte für VPNs wie NordVPN und ProtonVPN sowie für CDNs wie CDN77.

- Die HTTP-Anfragen waren gleichmäßig verteilt, strukturiert und in ihrer Frequenz eher auf Langfristigkeit als auf Überlastung ausgelegt.

Diese Vorgehensweise erschwerte die unmittelbare Erkennung, insbesondere da sich der Angriffsverkehr formal kaum von legitimen Zugriffen unterschied.

Die perfekte Maske

Zentraler Bestandteil des Angriffs war die konsequente Nutzung verschleiernder Infrastruktur. Anstatt auf offene Bots oder auffällige Proxyserver zu setzen, lenkten die Angreifer ihre Anfragen durch Netzwerke, die normalerweise für Performance-Optimierung und Datenschutz stehen.

Verwendete Taktiken zur Verschleierung:

- VPN- und CDN-Tunneling: Die Angriffe wurden über Dienste geleitet, die gezielt Geo-IP-Verschleierung ermöglichen.

- Geotricks durch Edge-Knoten: Trotz global verteilter Ursprungssysteme erschienen viele Anfragen geografisch aus Deutschland stammend, da sie über nahegelegene CDN-Knoten geroutet wurden.

Dieses technische Versteckspiel machte es nahezu unmöglich, auf einfachem Weg Rückschlüsse auf die tatsächlichen Angriffsquellen zu ziehen.

Kein Sturm, sondern Nadelstiche

Der Layer-7-DDoS-Angriff, den wir untersuchten, setzte nicht auf massive Datenmengen, sondern auf gezielte, taktisch platzierte Störungen. In der Spitze verzeichneten wir etwa 20.000 Requests pro Minute. Das reicht zwar nicht aus, um große Systeme unmittelbar lahmzulegen, gleichzeitig ist es aber genug, um an sensiblen Stellen zu wirken.

Wenn Maschinen scheitern, weil sie menschlich wirken wollen

Ein besonders spannender Aspekt war die Art und Weise, wie die Schutzlösung den Angriff detektierte und teilweise blockte. Die Angreifer hatten offenbar versucht, menschliches Verhalten zu simulieren, was ihnen jedoch nicht vollständig gelang.

Die häufigsten Blockierungsgründe waren:

- Ungewöhnliche HTTP-Header-Kombinationen (z. B. fehlende Referrer, inkonsistente User Agents)

- Verdächtige Besucherprofile, die sich nicht über Cookies oder JavaScript-Challenges „stabilisierten“

- Fehlgeschlagene Interaktionen mit CAPTCHA– oder JS-Fallbacks, die auf einfache Bots hinwiesen.

Obwohl der Angriff technisch durchdacht war, scheiterte er an der fehlenden Komplexität menschlicher Browsing-Muster – ein gutes Zeichen für moderne Schutzlösungen.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

DDoS für den kleinen Geldbeutel

Bemerkenswert ist bei diesem Angriff auch seine ökonomische Effizienz. Der technische Aufwand war gering, die Wirkung dennoch messbar. Gerade im Vergleich zu den parallelen Großangriffen auf städtische Portale zeigt sich hier ein mögliches Muster: der gezielte Einsatz begrenzter Mittel zur Störung digitaler Abläufe.

Ökonomische Aspekte im Überblick:

- Niedrige Einstiegskosten: VPN-Zugänge kosten meist nur wenige Euro, teils sind sie über Testaccounts gratis erhältlich.

- Mikrojobs für Routineaufgaben: Das massenhafte Erstellen von Accounts oder die Anmietung von Testservern lässt sich für Centbeträge outsourcen.

- „Goldfarming“-Logik: Wie in Online-Games könnten monotone Aufgaben in Billiglohnländern zum Aufbau von Angriffsinfrastruktur ausgeführt werden.

Diese Entwicklung verdeutlicht: DDoS ist längst nicht mehr nur eine Frage der finanziellen Ressourcen, sondern der Organisation und Intelligenz beim Aufbau.

Fazit

Der Angriff war weniger auf rohe Gewalt als auf Präzision und Verschleierung ausgelegt. Ob dahinter ein unerfahrener Akteur mit begrenzten Mitteln oder eine größere Gruppierung in der Testphase steckt, bleibt offen.

Fest steht jedoch: Die Fähigkeit, Angriffsursprünge zu verbergen, erschwert die Zuordnung erheblich und macht diese DDoS-Attacke zu einer gefährlichen Variante im Arsenal moderner Angreifer.

Vor dem Hintergrund der jüngsten Angriffswelle auf kommunale Websites wird deutlich, dass solche Layer-7-Techniken nicht nur in Einzelfällen auftreten, sondern offenbar zunehmend Teil einer strategischen Eskalation gegen staatliche und öffentliche IT-Infrastrukturen werden.

Verdeckt, präzise, schwer erkennbar – Layer-7-DDoS-Angriffe erfordern automatisierte, intelligente Schutzstrategien. Sprechen Sie mit unseren Experten, wir beraten Sie persönlich.

Kürzlich verzeichnete die Website einer israelischen Stadtverwaltung einen kurzzeitigen, aber intensiven Layer-7-DDoS-Angriff. Dabei kam es zu einer Flut von etwa 18 Millionen HTTP-Anfragen, im Schnitt mehr als eine Million Requests pro Minute. Die Angriffe richteten sich ausschließlich gegen die Root-Domain der städtischen Website; APIs oder andere Endpunkte waren nicht betroffen.

Technische Analyse des Angriffs

Ein erster Blick auf die Logs offenbarte, dass die Anfragen aus einem weit verteilten Botnetz stammten. Neben IP-Adressen aus Deutschland, Russland und der Ukraine waren weitere Ursprungsländer beteiligt. Die Verteilung über verschiedene IPs und Länder weist auf eine Botnetz-Struktur mit global verteilten Nodes hin.

Layer-7-Angriffsmuster (HTTP Flood)

Da ausschließlich HTTP-Requests auf den Root-Endpunkt gerichtet waren und andere APIs unberührt blieben, deutet das auf eine HTTP-Flood-Attacke auf Anwendungsebene (Layer 7) hin. Diese Angriffe sind schwieriger zu blockieren als volumetrische Angriffe (Layer 3/4), da sie legitimen Traffic imitieren.

Es wurden keine komplexen Angriffstechniken wie Low-and-Slow oder dynamische Header-Variationen beobachtet, das legt einen standardisierten, generischen Bot-Traffic nahe.

Technische Reaktion in Echtzeit

Dank einer vorbereiteten Architektur mit Loadbalancing, Web Application Firewall (WAF) und automatischer Skalierung konnte die betroffene Plattform schnell auf die ungewöhnliche Auslastung reagieren. Die wichtigsten Komponenten im Überblick:

- Skalierung über Kubernetes

Die Anwendung lief in einem Kubernetes-Cluster mit horizontaler Pod-Autoskalierung. Als die Lastgrenzen überschritten wurden, skalierte der Cluster automatisch zusätzliche Reverse-Proxy-Instanzen hoch. Innerhalb weniger Sekunden standen genügend Pods bereit, um den Ansturm aufzunehmen, ohne CPU- oder Speichergrenzen zu überschreiten.

- Web Application Firewall mit Rate Limiting

Eine zentralisierte WAF-Instanz innerhalb des mandantenfähigen Clusters überwacht die Verkehrsmuster kontinuierlich. Während des Angriffs setzte die WAF automatisch ein Ratenlimit von 60 Anfragen pro Minute und IP-Adresse durch. Wurde dieser Schwellenwert überschritten, löste das System die Ratenbeschränkung aus und die Anfragen wurden blockiert.

- Web Application Firewall (WAF) with Dynamic Rule Limiting

Dynamische Regeln zählen die blockierten Anfragen. Werden viele blockierte Anfragen von einer einzelnen IP-Adresse festgestellt, wird diese in einen Quarantänezustand versetzt. In diesem Zustand werden alle nachfolgenden Anfragen dieser IP-Adressen auf Anwendungsebene ignoriert, wodurch die unnötige Belastung der Backend-Dienste erheblich reduziert wird.

Die technische Abwehr lieferte ein klares Ergebnis:

- Von 18 Millionen Requests wurden rund 17,7 Millionen automatisch blockiert oder verworfen. Das entspricht einer Erfolgsquote von mehr als 99 %.

- Systemverfügbarkeit: Die Website blieb während des gesamten Vorfalls ohne Unterbrechung verfügbar. Die Nutzer:innen bemerkten keine Verzögerungen oder Ausfälle.

- Ressourcenauslastung: Weder CPU noch RAM der Cluster-Nodes wurden an ihre Grenzen gebracht. Die automatische Skalierung reagierte zuverlässig und präzise.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Lessons Learned und Empfehlungen

Der Vorfall bestätigt bestehende Sicherheitsannahmen und liefert gleichzeitig praktische Hinweise für andere Betreiber von Webinfrastrukturen, insbesondere im öffentlichen Sektor.

- Proaktive Skalierung: Verwenden Sie eine Infrastruktur, die sich bei Belastung dynamisch skalieren lässt.

- Intelligente Filterung: Implementieren Sie Mechanismen zur Verhaltenserkennung und adaptiven Ratenbegrenzung.

- Dynamische Bot-Erkennung: Gegen global verteilte Botnetze sind statische Blacklists unzureichend. Analysieren Sie stattdessen Anomalien im Anfrageverhalten in Echtzeit und setzen Sie entsprechende Regeln automatisch durch. Tools wie JavaScript-Herausforderungen oder CAPTCHA-Alternativen sind oft wirksam.

- Challenge-Response-Mechanismen: Integrieren Sie unauffällige Methoden wie JavaScript-Challenges, um Bots von menschlichen Nutzern zu unterscheiden.

- Segmentierung: Sorgen Sie für eine klare Trennung zwischen den verschiedenen Teilen Ihrer Anwendung (z. B. APIs und öffentliche Webseiten), um potenzielle Angriffsvektoren zu lokalisieren.

Fazit

Zusammenfassend lässt sich sagen, dass der DDoS-Angriff zwar beträchtlich war, sowohl in Bezug auf das Volumen als auch auf die geografische Ausbreitung, die Kombination aus automatisierten Abwehrmaßnahmen und moderner Cloud-Infrastruktur ermöglichte jedoch eine schnelle, transparente und wirksame Reaktion, ohne dass die Nutzererfahrung oder die Betriebskontinuität beeinträchtigt wurden.

Selbst öffentlich zugängliche Plattformen mit relativ kleinen Datenbeständen können Ziel automatisierter Massenangriffe sein. Eine widerstandsfähige Infrastruktur in Kombination mit einer intelligenten Datenverkehrsanalyse und einer rechtzeitigen Reaktion schützt nicht nur die Verfügbarkeit, sondern auch das Vertrauen der Bürger in digitale Behördendienste.

Die gute Nachricht: Mit dem richtigen Setup lässt sich ein Großteil dieser Angriffe vollständig automatisiert abwehren, ohne dass es Auswirkungen auf Nutzer oder das Betriebsteam gibt.